Piergiorgio Venuti

Piergiorgio Venuti

Acronis Data Cloud 7.7 | Backup locale

Nuove modalita’ di fatturazione e reporting per l’offerta Backup locale

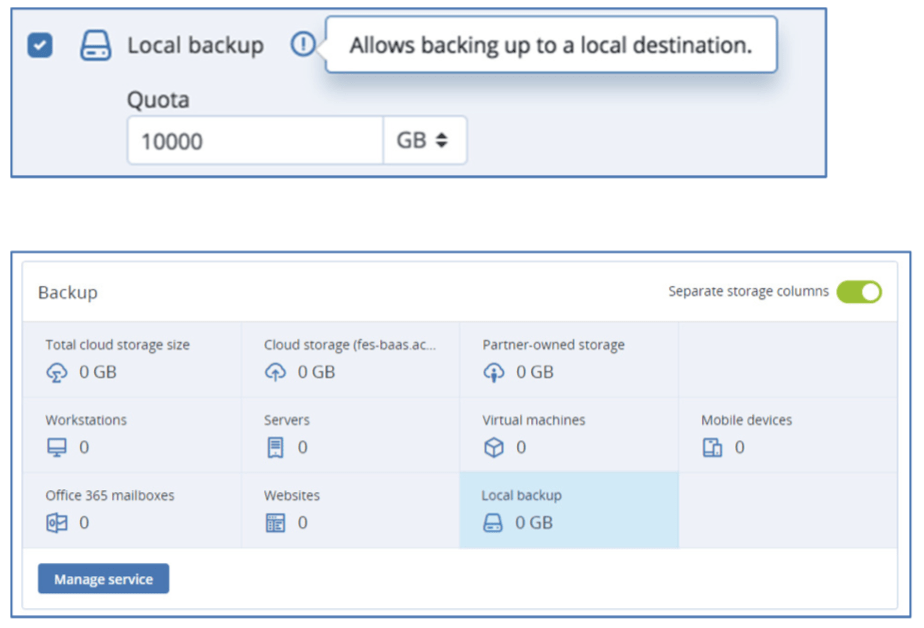

In occasione del rilascio di Acronis Data Cloud 7.7 all’interno del nostro servizio Acronis Cloud Backup stiamo introducendo alcune migliorie allo scopo di aiutarti a fornire servizi di maggiore qualità ai tuoi clienti, incrementando al tempo stesso il tuo fatturato. Tra queste novita’ figura l’opzione di offerta di backup locale, che ti permette di attivare o disattivare la possibilita’ di utilizzare lo storage locale come destinazione di backup, di registrare i relativi dati di utilizzo e di iniziare a fatturare questa opzione aggiuntiva.

Con la release 7.7, desideriamo anche farti sapere che questa nuova voce di offerta del backup locale e’ a pagamento. Poiché immaginiamo che tu abbia delle domande sull’argomento, ti riportiamo di seguito le risposte a quelle più comuni.

Perche’ Secure Online Desktop fa pagare il backup locale in Acronis Cloud Backup?

Secure Online Desktop non fa pagare il backup locale, bensi’ il software utilizzato dai nostri clienti/partner. La tariffa tiene conto dei costi di sviluppo, implementazione e gestione di tutte funzionalita’ di cui i nostri clienti/partner usufruiscono e beneficiano.

Fino alla release 7.7, l’uso dello storage locale non veniva registrato ne’ incluso nei report generali sull’utilizzo, quindi i partner non potevano fatturarlo ai clienti. Ora che la registrazione di questo tipo di dati e’ stata abilitata e i partner hanno la possibilità di addebitare ai clienti l’utilizzo dello storage locale, Secure Online Desktop sta aggiornando le sue tariffe per tenerne conto.

In che modo i partner possono beneficiare della possibilita’ di registrare e fatturare l’utilizzo del backup locale?

Con questo componente dell’offerta, i service partner ora possono:

Guadagnare di piu’ registrando e addebitando l’utilizzo del backup su storage locale da parte dei clienti.

Espandere l’offerta dei servizi di backup proposta ai clienti definendo facilmente tre tipi di servizio di backup con capacità di storage limitata o illimitata:

- ♦ Backup locale;

- ♦ Backup nel cloud;

- ♦ Backup ibrido (locale e cloud combinati).

Comprendiamo che questo cambiamento possa sollevare qualche dubbio. Come partner dedicato al tuo successo, Secure Online Desktop intende assisterti durante il processo di transizione.

Innanzi tutto, offriremo un grace period in cui potrai visualizzare i dati di utilizzo dello storage locale nei tuoi report di utilizzo generali e nella console di gestione, ma non riceverai alcun addebito. Il grace period termina il 31 agosto 2018.

In secondo luogo, i nostri responsabili commerciali sono a tua disposizione per aiutarti a individuare e gestire i dubbi e le domande che i tuoi clienti potrebbero avere. Lavorando insieme, saremo in grado di rassicurarli.

Per saperne di più su questo nuovo componente dell’offerta e sulla relativa tariffa, consulta la presentazione “Novita’ di Acronis Data Cloud 7.7” .

Cosa cambia per i clienti/partner esistenti?

La quota disco Cloud esistente (quella specificata in fase di acquisto) verra’ utilizzata per gestire sia lo spazio disco in Cloud sia quello locale. E’ necessario pertanto controllare che la somma dello storage Cloud e di quello locale sia inferiore alla quota disco a disposizione.

È possibile farsi un’idea dell’utilizzo dello storage di backup locale (parametro “Local backup”, Backup locale) mediante:

♦ La console di gestione Acronis Cloud Backup (schede “Clients” (Client) e “Usage” (Utilizzo);

♦ Report di utilizzo.

[btnsx id=”2929″]

Link utili:

Customers

Twitter FEED

Recent activity

-

SecureOnlineDesktop

Estimated reading time: 6 minutes L'impatto crescente delle minacce informatiche, su sistemi operativi privati op… https://t.co/FimxTS4o9G

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The growing impact of cyber threats, on private or corporate operating systems… https://t.co/y6G6RYA9n1

-

SecureOnlineDesktop

Tempo di lettura stimato: 6 minuti Today we are talking about the CTI update of our services. Data security is… https://t.co/YAZkn7iFqa

-

SecureOnlineDesktop

Estimated reading time: 6 minutes Il tema della sicurezza delle informazioni è di grande attualità in questo peri… https://t.co/tfve5Kzr09

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The issue of information security is very topical in this historical period ch… https://t.co/TP8gvdRcrF

Newsletter

{subscription_form_2}© 2024 Cyberfero s.r.l. All Rights Reserved. Sede Legale: via Statuto 3 - 42121 Reggio Emilia (RE) – PEC [email protected] Cod. fiscale e P.IVA 03058120357 – R.E.A. 356650 Informativa Privacy - Certificazioni ISO