Alessandro Stesi

Alessandro Stesi

Aiuta il progetto Folding@home con la Secure Online Desktop

Tempo di lettura: 4 min

Folding@home e’ un progetto di calcolo distribuito per simulare la dinamica delle proteine – il processo di piegatura delle proteine e i movimenti delle proteine implicati in una varieta’ di tumori e malattie, tra cui l’Alzheimer, l’Ebola e il COVID-19.

Consentendo alle persone di tutto il mondo di eseguire queste simulazioni sui propri personal computer, il progetto Folding@home mira ad aiutare gli scienziati a comprendere meglio questi processi e identificare nuove opportunità di trattamenti.

Ovviamente, puoi eseguire Folding@home come macchina virtuale anche nel Cloud della Secure Online Desktop. Il client Folding@home è disponibile nei template delle macchine virtuali, quindi tutti gli utenti del Cloud Server possono usarlo per costruire la propria macchina virtuale. Ecco una guida rapida per configurarlo.

1. Costruisci un virtual server utilizzando il template Folding@home

Per iniziare, effettua il deploy di un server virtuale utilizzando questo modello: CentOS 7.7 x64 FoldingHome. Modifica CPU/RAM a tuo piacimento e crea il VS.

Una volta che il Virtual Server (VS) è attivo e in esecuzione, ssh/console su VS e confermare che il servizio fah è in esecuzione:

[root@folding ~]# /etc/init.d/FAHClient status

fahclient is running with PID 1268

Modifica config.xml nella directory /etc/fahclient e modificalo per aggiungere la sezione <! – Remote Command Server ->, in cui possiamo dire al client il nostro indirizzo IP remoto. Oppure fai come ho fatto in questo caso e consenti l’accesso da tutti (0.0.0.0/0) ma con una password:

[root@folding ~]# cat /etc/fahclient/config.xml

[root@folding ~]# /etc/init.d/FAHClient restart

Stopping fahclient ... OK

Starting fahclient ... OK

2. Installare FAHControl

Successivamente installeremo FAHControl sul PC desktop o laptop locale. È una GUI per il controllo di uno o più client Folding@home. Puoi saperne di più e ottenere l’installer da https://foldingathome.org/support/faq/installation-guides/

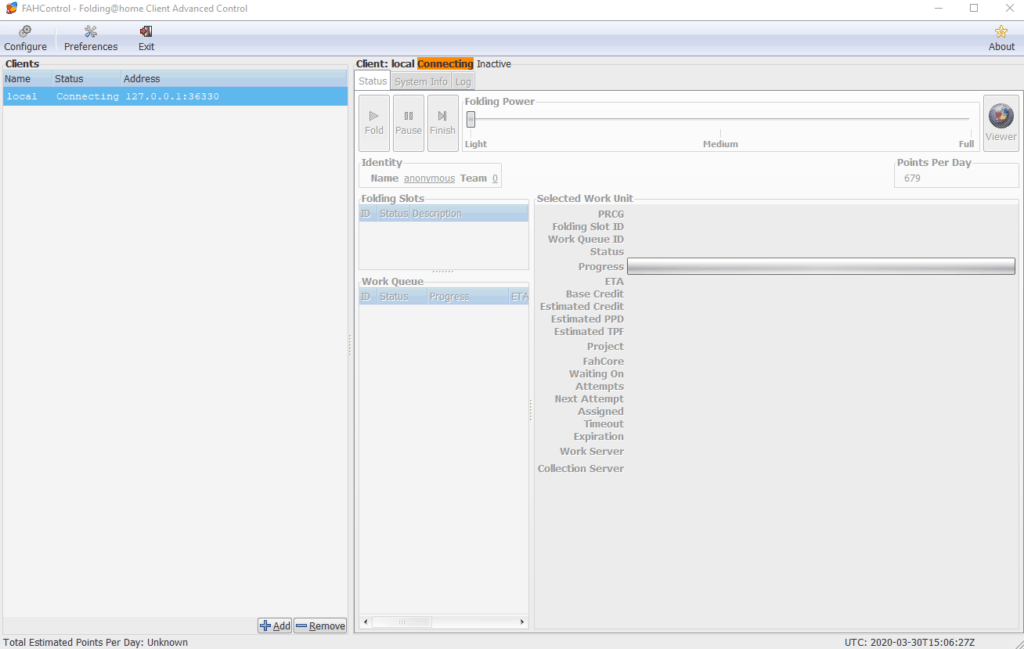

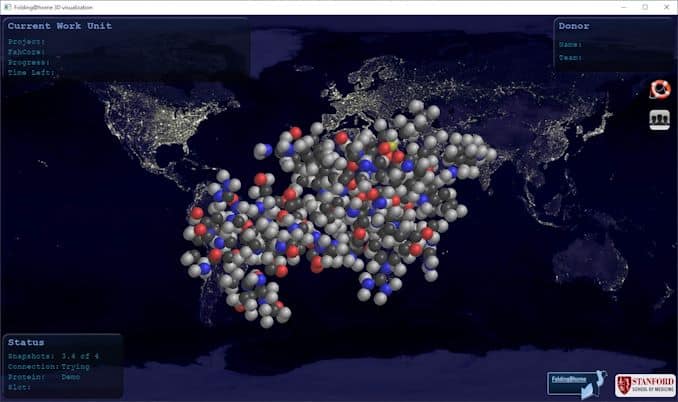

Una volta installato, avvia l’applicazione e dovresti vedere qualcosa di simile a questo:

Ora possiamo aggiungere il nostro client in esecuzione sul VS implementato su Secure Online Desktop. Sarà necessario l’indirizzo IP pubblico del VS e verificare di poter raggiungere la porta 36330.

Fare clic sul piccolo pulsante Aggiungi nella parte inferiore del client FAHControl e fornire il nome visualizzato, il nome host/indirizzo IP e la password impostati in precedenza.

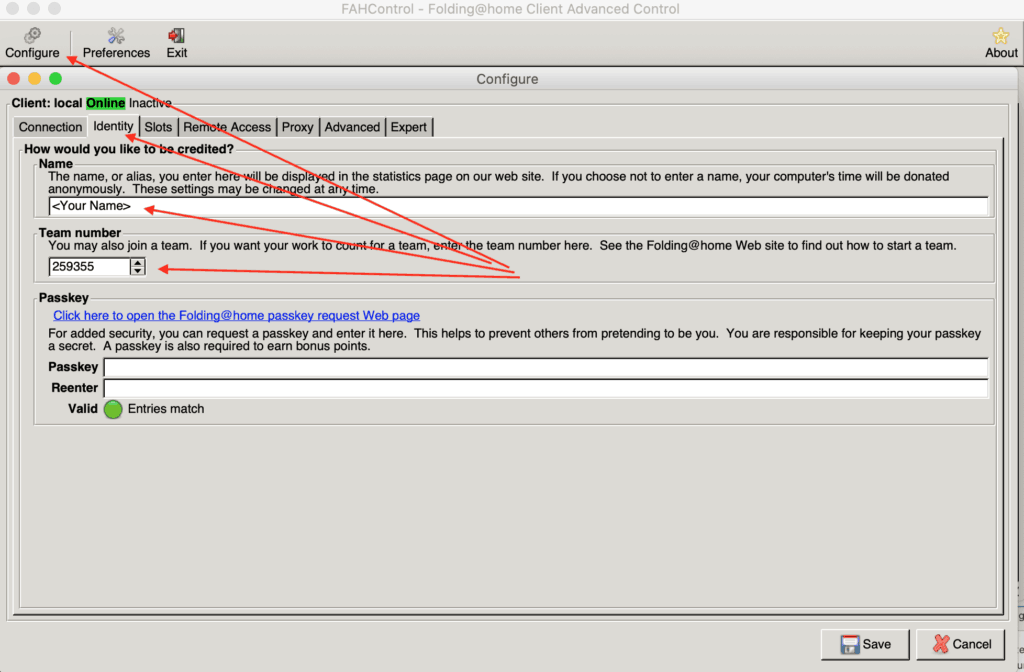

Nella sezione Configure, nella scheda Identity specifica il tuo nome e il nostro numero di Team che è 259355 come riportato di seguito:

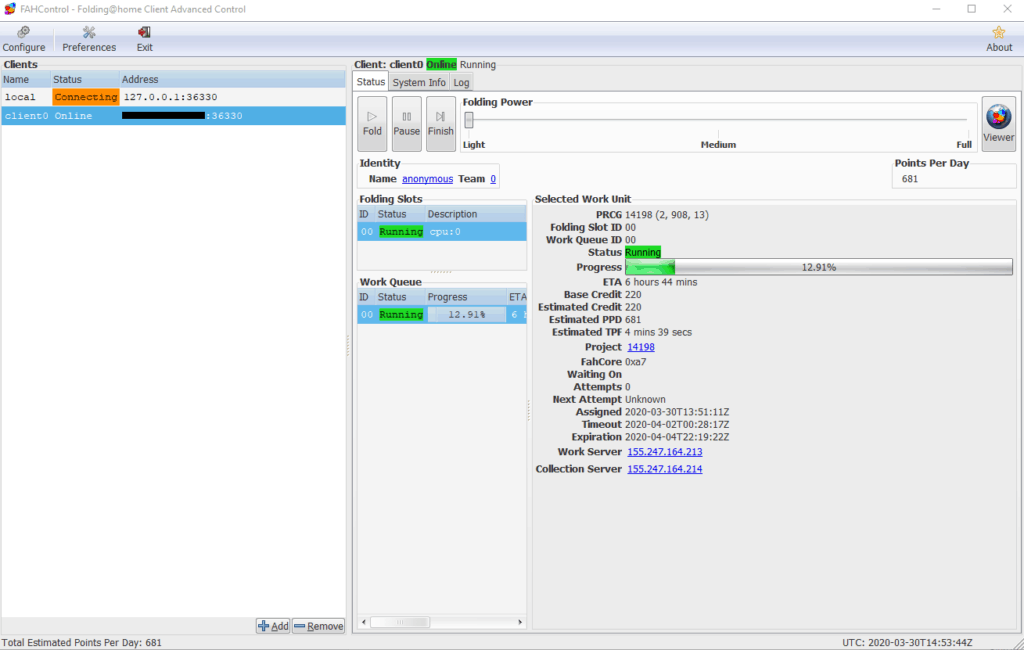

Ora dovresti vedere che FAHControl è connesso e funziona.

Per maggiori dettagli su come funziona e altre informazioni sul progetto Folding@home, visitare il sito https://foldingathome.org/.

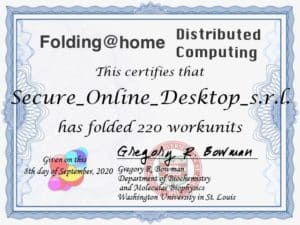

Infine puoi controllare le statistiche del nostro team qui: https://stats.foldingathome.org/team/259355 incluso il tuo contributo.

Vi preghiamo di notare che per aiutare il progetto Folding@home non è obbligatorio creare un VPS sul nostro Cloud, è possibile utilizzare anche il proprio PC per farlo. Il vantaggio di supportare il progetto Folding@home tramite il nostro VPS è che, diversamente dal tuo PC, puoi lasciare il processo sempre attivo e, ad esempio, puoi allocare risorse libere (come CPU e RAM) che hai incluso nel tuo abbonamento Cloud Server o SuperCloud .

Link utili:

ownCloud free for Corona Virus (COVID-19) emergency

Customers

Twitter FEED

Recent activity

-

SecureOnlineDesktop

Estimated reading time: 6 minutes L'impatto crescente delle minacce informatiche, su sistemi operativi privati op… https://t.co/FimxTS4o9G

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The growing impact of cyber threats, on private or corporate operating systems… https://t.co/y6G6RYA9n1

-

SecureOnlineDesktop

Tempo di lettura stimato: 6 minuti Today we are talking about the CTI update of our services. Data security is… https://t.co/YAZkn7iFqa

-

SecureOnlineDesktop

Estimated reading time: 6 minutes Il tema della sicurezza delle informazioni è di grande attualità in questo peri… https://t.co/tfve5Kzr09

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The issue of information security is very topical in this historical period ch… https://t.co/TP8gvdRcrF

Newsletter

{subscription_form_2}© 2024 Cyberfero s.r.l. All Rights Reserved. Sede Legale: via Statuto 3 - 42121 Reggio Emilia (RE) – PEC [email protected] Cod. fiscale e P.IVA 03058120357 – R.E.A. 356650 Informativa Privacy - Certificazioni ISO