Giacomo Lanzi

Giacomo Lanzi

Esempi di phishing: le ultime campagne menzionate dal CSIRT

Estimated reading time: 8 minuti

Gli attacchi di phishing di successo stanno aumentando rapidamente e così anche la varietà di forme in cui si presentano. Oggi voglio portare un paio di esempi di phishing segnalati nell’ultimo periodo sul territorio italiano dal CSIRT (Computer Security Incident Response Team).

Milioni di utenti in tutto il mondo sono messi a rischio ogni giorno, statisticamente, uno ogni 30 secondi. I criminali informatici si stanno evolvendo e così anche le loro tecniche.

Ma non è solo la tradizionale truffa di phishing che sta prendendo piede, ma anche lo spear phishing e la frode CEO ora offrono una portata molto più dannosa in ambito aziendale. Per le aziende, un attacco andato a buon fine, potrebbe significare milioni di dollari di danno.

Poiché è noto che gli utenti, anche quelli aziendali, tendono ad essere pigri e a non gestire in modo efficace le loro password, anche una campagna di phishing diretta ai privati, potrebbe fornire credenziali utili per colpire poi account aziendali. Per questo motivo, una delle difese più efficaci è la formazione degli utenti, che conoscendo il pericolo, possono evitarlo del tutto.

Perché il phishing funziona?

Prima di fare degli esempi concreti di phishing avvenuti in territorio italiano, è interessante capire come mai sia una tecnica che funziona così bene. Secondo un white paper della Ostermann Research del 2017, il phishing è la maggiore fonte di preoccupazioni dei team di sicurezza.

Ci sono 5 principali motivi, individuati da Ostermann Research, per cui il phishing è ancora un pericolo concreto.

1. Mancanza di consapevolezza

Senza dubbio, il motivo predominante è la mancanza di “consapevolezza della sicurezza“. Più specificamente, la mancanza di formazione su questioni come, per esempio, il phishing e il ransomware sono le ragioni principali del successo di questi attacchi.

2. Necessità di un maggiore numero di informazioni

L’uso e la notorietà del Dark Web hanno abbassato il valore commerciale dei dati rubati. Il prezzo di un record di una carta di credito è sceso da 25 dollari nel 2011 a 6 dollari nel 2016, il che significa che i criminali informatici hanno dovuto adattare la loro attenzione a nuovi modi per guadagnare le quantità di denaro che facevano in passato.

3. Mancanza di protezione adeguata

Le aziende non stanno facendo abbastanza per ridurre i rischi associati al phishing. Mancano processi di backup adeguati, così come l’incapacità di identificare gli utenti più deboli che hanno bisogno di ulteriore formazione.

Inoltre, mancano forti processi di controllo, come una doppia conferma per ogni richiesta di trasferimento bancario. Trascurare questi protocolli significa mettersi direttamente nelle mani di alcune delle tecniche fraudolente più comuni.

4. Facilità di reperimento degli strumenti

La disponibilità di kit di phishing e l’ascesa del ransomware-as-a-service (RaaS) ha dato agli aspiranti hacker una facile opportunità per entrare nel mercato e competere con le organizzazioni criminali sofisticate.

La parte più preoccupante di questa tendenza crescente è che anche persone con poca o nessuna esperienza informatica stanno raccogliendo i frutti di questi strumenti facili da ottenere.

5. Gli attacchi fanno leva sui punti deboli delle persone

Come abbiamo visto con l’ingegneria sociale, fare leva su alcuni fattori riesce ad abbassare la guardia delle persone. In alternativa, si punta a un senso di urgenza per fare in modo che non vengano effettuati i dovuti controlli prima di agire. Altre volte ancora è il senso di colpa o la vergogna che vengono utilizzati come arma per richiedere denaro in modo diretto, come nel caso del ransomware.

Tra gli esempi di phishing che vedremo tra poco, io credo che i fattori principali per cui riescono ad andare a segno siano l’ignoranza in materia di (sicurezza) informatica e sensi di colpa o di urgenza trasmessi negli messaggi usati negli attacchi.

Esempi di phishing del 2021 su territorio italiano

“Rimborso Eni Gas e Luce”

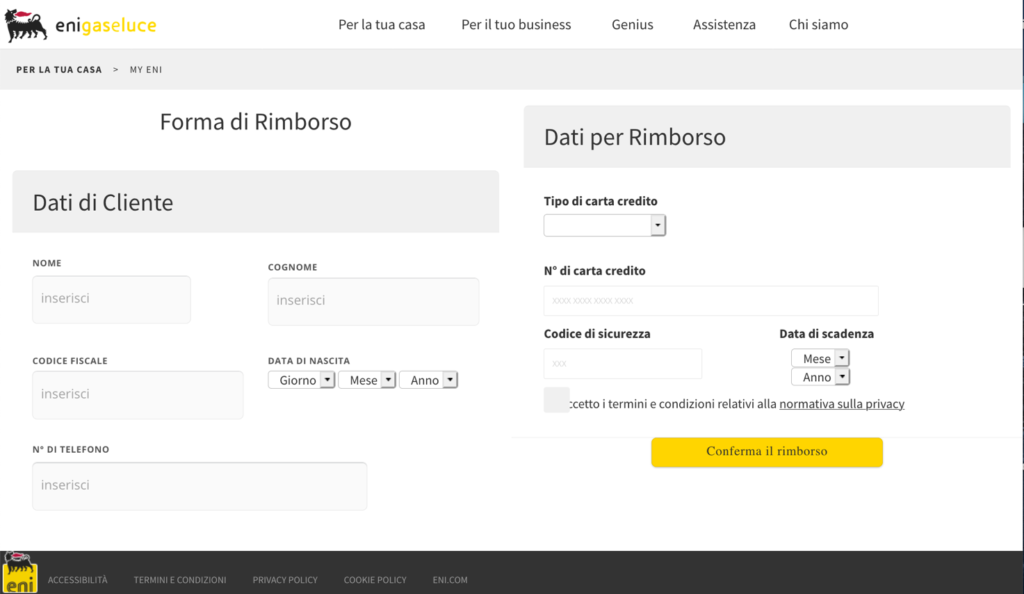

Questa campagna, segnalata nel marzo 2021, sfrutta come pretesto un finto rimborso proveniente da ENI Gas e Luce al fine di sottrarre dati personali e informazioni bancarie dalle vittime. La promessa di un rimborso e le pagine web apparentemente legittime sono elementi chiave dell’attacco.

Vengono richiesti, i seguenti dati personali: nome, cognome, data di nascita, codice fiscale e numero di telefono. Inoltre, sono richiesti anche: tipologia carta di credito, numero, data di scadenza e codice di sicurezza.

La vittima raggiunge la pagina di phishing seguendo un collegamento verso hxxps://legendaryfirewitch.tumblr[.]com/eni, una pagina ospitata sulla piattaforma social Tumblr. Da qui l’utente viene reindirizzato, mediante uno script Javascript, verso una pagina del tutto simile al sito di ENI.

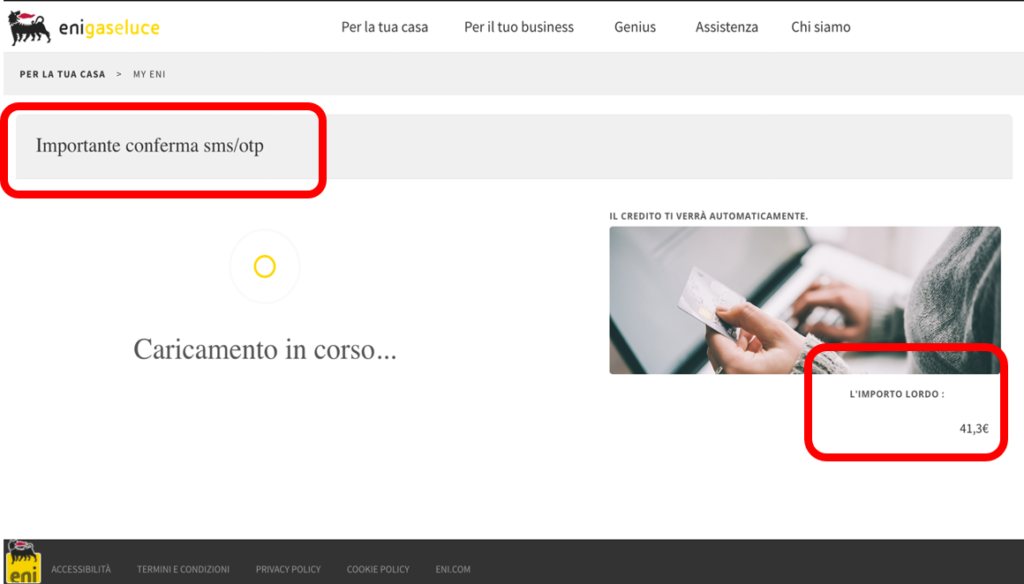

Dopo aver inserito le credenziali nel form, vengono visualizzate due schermate. Una di riepilogo e una di conferma. Da notare che nella schermata di riepilogo viene menzionato il metodo di conferma SMS/OTP che però non è richiesto alla vittima. Infine, si viene indirizzati sul sito reale di ENI.

Per difendersi, prestare sempre attenzione agli URL delle pagine visitate. Questi contengono spesso elementi di evidente illecito. Per esempio l’estensione ru delle pagine.

Esempio di phishing relativo ad account bancari (N26)

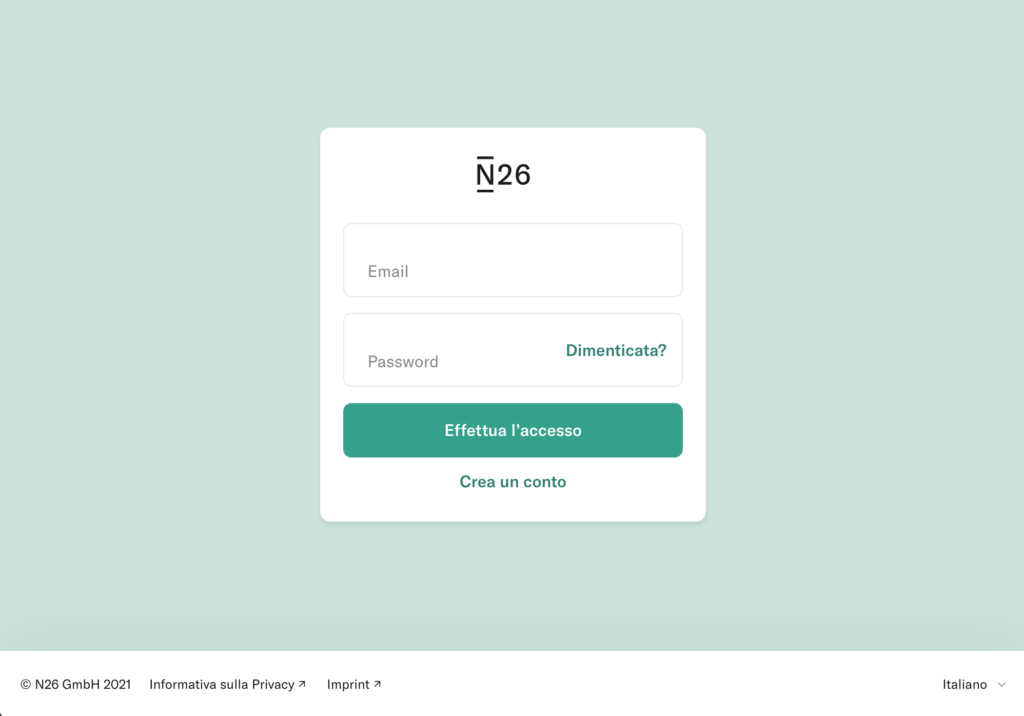

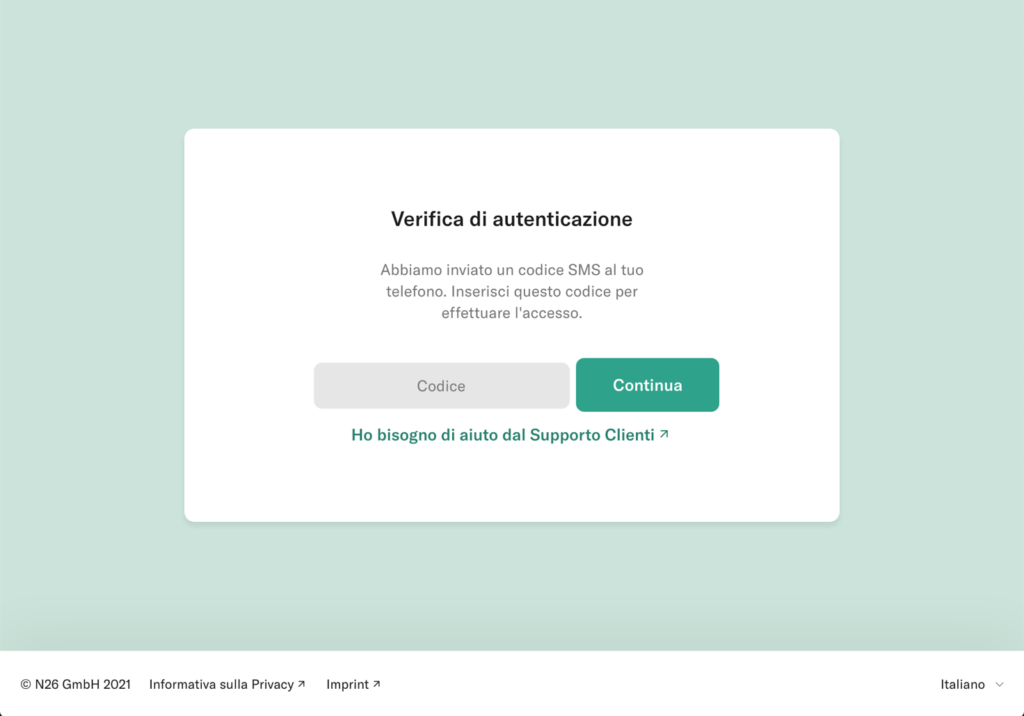

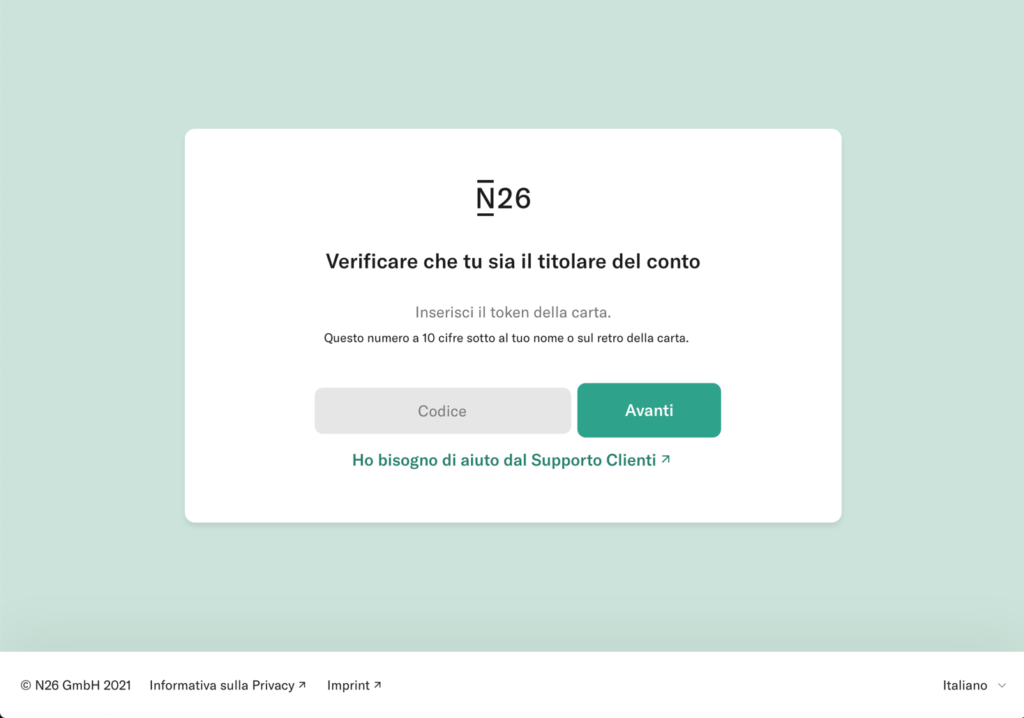

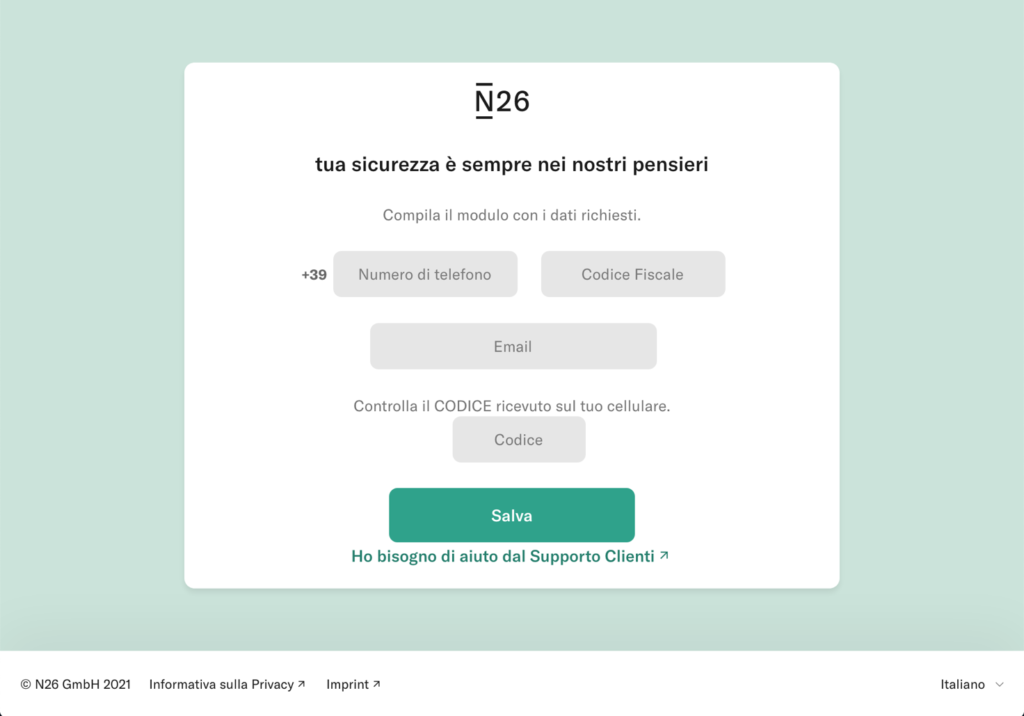

A fine marzo 2021, viene segnalata una campagna che colpisce i clienti della banca online N26. Attraverso SMS ed email, vengono richieste agli utenti i dati anagrafici, informazioni personali (numero di telefono e codice fiscale) e il codice OTP e il token di accesso univoco della carta di credito.

Attraverso una landing page del tutto simile a quella di N26, viene chiesto di fare il login al servizio. L’utente inserisce le credenziali di accesso, il codice della carta e poi vengono richieste anche informazioni personali. La scusa è quella di effettuare un controllo sui dati dell’utente.

Dopo l’inserimento dei dati, viene comunicato alla vittima che il codice OTP inserito è errato e ne viene richiesto uno nuovo. Questo avviene per 3 volte, finché non viene mostrata una pagina di errore del server.

Ormai i dati sono stati inseriti e mandati all’attaccante, il quale può accedere al conto della vittima grazie alle informazioni raccolte.

Conclusioni

Gli esempi di phishing riportati in questo articolo sono solo due di tutti quelli riportati regolarmente sul sito del CSIRT. Spesso le truffe sono del tutto evitabili, se solo si conoscessero le basi per individuare una pagina web fraudolenta.

Un consiglio sempre valido: prima di seguire un link ricevuto vai email, è meglio visitare il sito dal proprio browser, senza usare gli URL forniti nel messaggio. Le comunicazioni via email sono spesso delle notifiche che devono avere un riscontro anche nella pagina dell’account sul sito.

Chi cade vittima di un attacco di phishing, è probabile che non sia in grado di riconoscere le minacce in generale. Questo può diventare un rischio per tutta l’azienda.

La difesa migliore è investire sui propri dipendenti. Questo può avvenire tramite campagne di ethical phishing seguite da una formazione mirata a consolidare i problemi rilevati. Noi di SOD possiamo aiutare la tua azienda a riconoscere i punti deboli per poi fornire ai dipendenti le informazioni di cui hanno bisogno per alzare il livello di guarda.

Contattaci per sapere come possiamo aiutare nello specifico la tua azienda per alzare le difese contro il phishing e rendere più sicura l’infrastruttura.

Useful links:

Link utili:

Customers

Twitter FEED

Recent activity

-

SecureOnlineDesktop

Estimated reading time: 6 minutes L'impatto crescente delle minacce informatiche, su sistemi operativi privati op… https://t.co/FimxTS4o9G

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The growing impact of cyber threats, on private or corporate operating systems… https://t.co/y6G6RYA9n1

-

SecureOnlineDesktop

Tempo di lettura stimato: 6 minuti Today we are talking about the CTI update of our services. Data security is… https://t.co/YAZkn7iFqa

-

SecureOnlineDesktop

Estimated reading time: 6 minutes Il tema della sicurezza delle informazioni è di grande attualità in questo peri… https://t.co/tfve5Kzr09

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The issue of information security is very topical in this historical period ch… https://t.co/TP8gvdRcrF

Newsletter

{subscription_form_2}© 2024 Cyberfero s.r.l. All Rights Reserved. Sede Legale: via Statuto 3 - 42121 Reggio Emilia (RE) – PEC [email protected] Cod. fiscale e P.IVA 03058120357 – R.E.A. 356650 Informativa Privacy - Certificazioni ISO