Estimated reading time: 7 minuti

Il vishing è una particolare tipologia di phishing che sfrutta la tecnologia VoIP (Voice over IP) per compiere gli attacchi. A differenza dei tradizionali servizi di telefonia fissa, con la tecnologia VoIP è possibile effettuare conversazioni telefoniche utilizzando la connessione Internet.

Gli hackers sono soliti utilizzare spesso i VoIP nei loro attacchi vishing perché questo permette loro di falsificare il proprio caller ID con grande semplicità. Fingendosi dipendenti di un ente legittimo, come ad esempio una banca, la polizia o un’azienda nota, gli hacker cercano di ottenere informazioni personali e finanziarie delle loro vittime.

Con le informazioni ottenute è possibile accedere ad un contro bancario e svuotarlo. Inoltre, è possibile commettere frodi, truffe ed altri illeciti utilizzando l’identità del malcapitato. Il furto d’identità è un reato in aumento negli ultimi anni, motivo in più per informarsi e restare all’erta.

Vishing: come riconoscere l’attacco

Solitamente gli attacchi di vishing utilizzano sistemi automatici text-to-speech per reindirizzare la vittima verso un numero telefonico controllato dall’hacker, questo però non esclude la possibilità che un hacker possa intraprendere una conversazione reale con la sua vittima. Le informazioni più comunemente prese di mira dagli attacchi di vishing sono i dati relativi ai conti bancari. Tuttavia, molte volte, gli hacker cercano di ottenere anche credenziali d’accesso a servizi noti come ad esempio Microsoft, Apple o Google.

Utilizzando l’ingegneria sociale, gli hacker che effettuano attacchi di vishing ingannano le loro vittime estorcendo denaro. Generalmente, i truffatori tentano di creare un senso di urgenza o cercano di alterare lo stato emozionale delle loro vittime. Questo per costringerle a pagare velocemente e senza riflettere a fondo su cosa stia succedendo.

Vishing: schemi comuni d’attacco

Gli attacchi di vishing possono essere diversi tra loro, pur avendo sempre scopi comuni. Un truffatore che utilizza questo genere di attacchi, potrebbe camuffare il proprio Caller ID spacciandosi per una persona autorevole o una qualsiasi persona conosciuta. Potrebbe inoltre lasciare messaggi pre-registrati contenenti minacce nelle caselle email delle loro vittime. Non solo le email, gli hackers potrebbero sfruttare anche gli SMS per compiere i loro raggiri, come nei casi di smishing.

I truffatori sono soliti avvicinarsi alle loro vittime spacciandosi per persone autorevoli oppure sfruttano le relazioni personali della vittima. Qui di seguito troverai un elenco con gli schemi di truffa più comunemente adottati.

Attacchi di Vishing più comuni

Truffa dell’agenzia di recupero crediti

Il truffatore si finge un funzionario di un’agenzia addetta al recupero crediti. Il truffatore minaccia conseguenze legali o addirittura l’arresto se la vittima non paga i suoi debiti, anche se effettivamente la vittima non ha alcun debito.

Truffe sentimentali

l’hacker finge un interesse amoroso per la sua vittima conosciuta su un’app o un sito di incontri. Potrebbe talvolta fingersi una vecchia fiamma del passato che ha bisogno urgentemente di denaro per qualche motivo familiare o di natura medica.

Truffa del supporto tecnico

Il truffatore si finge un dipendente di supporto tecnico e afferma la presenza di un grave problema tecnico sul computer della vittima. Il truffatore, in questo caso, sfrutta la paura e il senso di urgenza per ottenere il controllo remoto del computer della vittima. Successivamente installerà poi dei malware spacciandoli per software di diagnostica. Una volta ottenuto il controllo remoto del computer, è possibile accedere a file o a tutte le informazioni personali memorizzate sul computer.

Ci sono vere e proprie aziende che vivono con questo tipo di “business” nei paesi asiatici. Sono noti, inoltre, dei creator e white-hat hacker su YouTube che intercettano questi truffatori e cercano di fare ingegneria (sociale) inversa per incastrare questi deliquenti. Alcuni di questi creator hanno raggiunto risultati ragguardevoli, facendo chiudere alcune di queste aziende di truffatori.

Truffe su affari e investimenti

I truffatori si fingono esperti finanziari e convincono le vittime a versare somme di denaro per gli investimenti. Ultimamente si stanno diffondendo molto le truffe incentrate sulle criptovalute, spinte dall’utopia di fare molti soldi in poco tempo.

Truffe su associazioni di beneficenza

I truffatori si fingono membri di associazioni benefiche per convincere le vittime a donare a favore della loro causa. Queste false organizzazioni in realtà non fanno alcun lavoro di beneficenza e il denaro donato va direttamente ai truffatori. È molto comune che utilizzino foto di bambini o persone affette da malattie per far leva sul senso di compassione umano.

Truffe sulle polizze assicurative

Utilizzando le informazioni in possesso sulle autovetture intestate alle loro vittime, cercano di proporre loro offerte assicurative vantaggiose. Con questa strategia è possibile, non solo raccogliere altre informazioni personali sulle proprie vittime, ma anche truffarli economicamente nel caso in cui la vittima decidesse di acquistare la polizza proposta dall’hacker.

Com’è possibile difendersi dal vishing

Per le vittime molte volte è difficile riconoscere i tentativi di vishing perché non è anomalo che le banche e altri enti ed organizzazioni richiedono informazioni sensibili per telefono. Gli attacchi di vishing sono sempre più sofisticati e possono includere messaggi preregistrati ed altri sistemi per aumentare la propria credibilità.

Noi di SOD suggeriamo diversi modi per rilevare i tentativi di vishing, in seguito sono elencate alcune strategie da adottare per riconoscere questo tipo di attacchi. La miglior difesa da queste frodi, come anche nel caso del phishing, è saperle individuare immediatamente e non diffondere alcuna informazione personale per via telefonica, soprattutto se la richiesta avviene inaspettata.

Bisogna fare sempre attenzione quando si utilizzano forme di pagamento poco tracciabili come contanti, carte regalo e carte prepagate. Inoltre, bisogna prestare particolarmente attenzione alle caratteristiche della telefonata, come il tono o l’accento della persona che ha effettuato la chiamata o l’urgenza della telefonata. Questi possono essere dei campanelli d’allarme che segnalano la possibile presenza di un caso di vishing.

Per evitare di cadere vittima del vishing, è consigliabile non rispondere mai alle chiamate provenienti da numeri sconosciuti. Un altro consiglio utile è quello di non assecondare mai le richieste provenienti da una persona sospetta, come ad esempio premere pulsanti quando richiesto oppure rispondere a domande sospette.

Se non si è sicuri di un numero da cui vengono ricevute delle chiamate, si può sempre fare una ricerca su internet e capire se il numero appartiene a un servizio che utilizziamo che magari ci sta contattando per un reale problema.

In molti paesi, i social media vengono utilizzati per comunicare con il pubblico. Tante piattaforme usano sistemi di protezione per verificare l’effettiva autenticità di profili governativi e bancari, pertanto non bisogna mai fidarsi di un ente sprovvisto di questi badge.

Conclusioni

Le tipologie e i meccanismi di intrusione sono sempre più sofisticati. I tentativi di phishing, smishing e vishing ormai sono una costante nelle nostre vite, mettendo continuamente a rischio i nostri dati personali. Come abbiamo visto in molteplici situazioni, i dati sono la merce di scambio più preziosa sulla rete, pertanto proteggerli deve essere una priorità!

Per difenderci concretamente, l’utilizzo di strumenti professionali è l’unica strada sicura da intraprendere. Il nostro servizio SOCaaS protegge dal vishing ma è anche uno strumento completo che garantisce la sicurezza aziendale, individuando e bloccando ogni genere di minaccia.

Inoltre, SOD organizza anche campagne di attacchi etici per verificare la resilienza dei dipendenti di un’azienda. Dopo gli attacchi, i dati raccolti sono usati per organizzare momenti di formazione orientata alle specifiche caratteristiche dell’azienda e alla resilienza mostrata dai dipendenti.

Per avere informazioni sui servizi di phihsing etico che offriamo o per comprendere meglio come un SOCaaS potrebbe essere una soluzione ideale per la tua azienda, non esitare a contattarci premendo il pulsante qui in basso.

Useful links:

Estimated reading time: 5 minuti

Il cybercrimine, sta mirando sempre più ai dispositivi mobili ed è sempre in continua evoluzione. Sui social network e tramite i nostri contatti personali riceviamo sempre più spesso tentativi di truffe mascherati da semplici inviti. Dai rapporti e dai comunicati della polizia postale possiamo notare come negli ultimi anni stiano aumentando i casi di Smishing, che ogni anno causano consistenti danni economici ad aziende e privati per centinaia di migliaia di euro.

Cos’è lo Smishing

Con il termine “Phishing”, ci riferiamo a tutte quelle attività fraudolente messe in atto dagli hackers con il fine di trarre in inganno un individuo. Altri fini possono essere sottrarre informazioni sensibili e utilizzarle per commettere illeciti di natura fiscale.

Lo Smishing si differenzia dal Phishing per via dell’utilizzo degli SMS come strumento di contatto. Il nome viene proprio dalla crasi di SMS e phishing.

Questa tipologia di attacco solitamente avviene sfruttando l’ingenuità del malcapitato, inducendolo a scaricare dei malware autoinstallanti o invitandolo a compilare dei moduli con le proprie informazioni personali. Questi malware si mascherano da comuni applicazioni, in modo da non insospettire la vittima. Nel caso in cui l’utente rilasci delle informazioni all’interno di queste applicazioni, i dati inseriti verranno automaticamente inviati all’hacker, che potrà usarli a suo piacimento.

Analogie con il phishing

Altre tipologie di Smishing, invece, prevedono l’invio di messaggi di testo apparentemente provenienti dalla nostra banca, da un’organizzazione di credito, da un’azienda o da un individuo che conosciamo, nel quale riponiamo fiducia. Di solito questi messaggi contengono segnalazioni riguardanti presunti movimenti sospetti o problemi per l’accesso ai servizi bancari. Sfruttando la fiducia che un individuo pone nei confronti di una banca, l’hacker conduce la sua vittima verso un sito web fasullo.

Infatti, il testo del messaggio, oltre a contenere un messaggio allarmante per la vittima, contiene anche almeno un link che reindirizza il malcapitato verso un sito fraudolento.

Questo tipo di siti lo abbiamo visti anche negli attacchi di phishing, e sono creati appositamente dall’hacker con la speranza che la richiesta di dati sensibili sia compilata. Questa può essere sotto forma di un form di login della banca, del tutto simile a quello originale.

Dei dati raccolti, poi, possono essere fatte varie cose. Potrebbero essere rivenduti, usati per ricattare la vittima o per rubarne altri account che utilizzano la stessa combinazione di user e password. Quest’ultima eventualità è il motivo per cui le password dovrebbero essere uniche e non condivise con vari servizi.

Come difendersi

Per difendersi dagli attacchi di Smishing, non è necessario adottare sofisticate tecniche di difesa.

Essendo dei tentativi di raggiro, potrebbero essere facilmente evitati ignorando il contenuto dei messaggi fraudolenti. Di fatto questa tipologia di attacco, per poter funzionare, necessita dell’interazione da parte dalla vittima. Senza un’interazione da parte dell’utente, è impossibile attuare questa tipologia di attacco informatico.

Individuare tentativi di Smishing.

Ecco alcune tipologie di messaggi o situazioni sospette a cui fare attenzione e di cui valutare bene la provenienza:

– Avvisi urgenti sulla sicurezza, messaggi che promettono denaro o premi gratuiti, offerte o regali. Questi sono tutti dei campanelli d’allarme. Molto probabilmente si tratta di un tentativo di raggiro. Fare leva su un senso di urgenza è tipico di questi attacchi. Una tecnica simile viene usata nel marketing per fare fretta al cliente e spingerlo ad acquistare.

– Gli istituti finanziari o i commercianti non utilizzano mai gli SMS per chiedere ai loro clienti di aggiornare le informazioni relative al proprio conto personale. Soprattutto, non chiedono mai informazioni sensibili, come ad esempio i numeri di una carta di credito.

Un SMS che contiene questo genere di richieste, probabilmente è un tentativo di Smishing. In caso di dubbi inoltre, è possibile contattare la propria banca per avere spiegazioni in merito alla richiesta, in modo da accertarsi se si tratta effettivamente di un tentativo di Smishing oppure no.

– Evitare di cliccare sui link presenti in un messaggio se non si è sicuri che l’SMS provenga realmente da una fonte attendibile.

– Prestare particolarmente attenzione ai numeri telefonici che sembrano sospetti. Questi numeri spesso sono collegati a degli strumenti che hanno la funzionalità di inviare SMS direttamente da una casella e-mail. I truffatori utilizzano questo sistema per evitare di fornire il loro numero di telefono.

– Mai conservare credenziali d’accesso, dati bancari, o informazioni personali sensibili sullo smartphone. Se si utilizza quest’accortezza, sarà impossibile per un hacker ottenere questi dati, anche se dovesse utilizzare un malware.

Mai salvare nulla su un dispositivo, è sempre opportuno avvalersi di sistemi di archiviazione tradizionali, come carta e penna o la nostra cara e vecchia memoria. Alternativamente, affidarsi a un servizio di gestione delle password come Bitwarden.

– Mantenere sempre la calma, anche se il testo del messaggio dovesse contenere minacce o scadenze. Mai abboccare all’amo.

– Denunciare i tentativi di attacco di smishing alla Polizia Postale. Segnalando queste truffe è possibile evitare che altre persone possano cadere nello stesso raggiro.

Conclusioni

Come abbiamo visto in questo articolo, i tentativi di truffa sono in continua crescita. Fortunatamente però, a nostro supporto ci sono istituzioni che indagano costantemente, bloccando i responsabili di queste truffe. Ricordiamo sempre di fare sempre attenzione ogni qualvolta che si forniscono delle informazioni personali. Bisogna sempre verificare che la fonte alla quale stiamo affidando i nostri dati sia attendibile.

Quando si tratta di un’azienda, tuttavia, consigliamo di prendere in considerazione un servizio per fornire gli strumenti adeguati ai dipendenti per contrastare lo smishing o il phishing. I nostro servizio di phishing etico può aiutare a individuare quali siano le vulnerabilità aziendali. Inoltre, organizziamo dei training ad hoc sulle basi dei risultati dei test per aiutare i dipendenti a saper riconoscere i tentativi di phishing e smishing.

Per saperne di più su come il nostro servizio di phishing etico potrebbe aiutare la tua azienda, non esitare a contattarci, saremo lieti di rispondere ad ogni domanda.

Useful links:

Link utili:

Estimated reading time: 7 minuti

Le applicazioni di Cyber Threat Analytics monitorano i log di sicurezza e il network per rilevare in maniera tempestiva eventuali infezioni malware (per esempio, gli attacchi zero day e i ransomware), la compromissione del sistema, le attività di “lateral movement”, pass-the-hash, pass-the-ticket e altre tecniche avanzate d’intrusione. L’uso di un SOCaaS permette di estrapolare dati da sorgenti come firewalls, proxy, VPN, IDS, DNS, endpoints, e da tutti i dispositivi connessi alla rete con lo scopo di identificare modelli dannosi come il “beaconing”, connessioni a domini generati digitalmente, azioni eseguite da robot e tutti i comportamenti anomali.

Il nostro sistema SOCaaS è dotato di intelligenza artificiale che arricchisce e trasforma gli eventi SIEM, in modo da identificare le minacce nell’intero ambiente IT, includendo anche le applicazioni aziendali critiche.

Quali sono i vantaggi a livello aziendale?

L’uso di un SOCaaS. Qui sotto è riportata una lista con soltanto alcuni dei vantaggi che l’uso di un SOCaaS può comportare un rapido rilevamento delle violazioni, la riduzione dell’impatto di queste. Inoltre, un SOCaaS fornisce risposte e indagini complete sulle minacce, diminuisce i costi di monitoring e gestione, così come i costi di conformità.

L’uso di un SOCaaS permette, inoltre, di ricevere segnalazioni quantificate e non soggettive su minacce e rischi.

Casi d’uso SOCaaS

Dopo una panoramica generale sui vantaggi che potrebbe offrire all’azienda l’uso di un SOCaaS, vediamo in quali contesti viene normalmente impiegato.

Un SOCaaS è costituito da elementi che sono molto idonei per essere applicati in caso di esecuzioni anomale di applicazioni, così come nell’analisi del traffico bot verso un sito web dannoso.

In altri casi il SOCaaS individua query DNS insolite, una possibile attività di comando e controllo a distanza, analizza gli spike in byte verso destinazioni esterni e quindi controlla anche il traffico, relazionandolo in un contesto applicazione/porta.

Altri scenari in cui l’uso di un SOCaaS è ideale sono i rilevamenti di exploit, di sessioni dalla durata insolita, ma anche di connessioni a IP o domini in blacklist e di attività anomale in genere.

Infine, è in grado anche di individuare attacchi di SPAM mirato e i tentativi di phishing.

Threat Models

Analizzando gli indicatori di minaccia è possibile rilevare comportamenti correlati su più origini di dati, per rilevando anche tutte quelle minacce che solitamente passano inosservate. Molteplici indicatori di minaccia che si verificano in uno schema e che coinvolgono entità simili tendono a presentare un maggior rischio di costituire una minaccia reale.

I Threat Models definiscono questi schemi e combinano le policy e gli indicatori di minaccia per rilevare i comportamenti correlati su più sorgenti di dati, identificando le minacce che potrebbero passare inosservate. In seguito sono riportati alcuni dei Threat Models più comuni che sono inclusi nell’uso di un SOCaaS

Rilevamento dei Lateral Movement

Questo Threat Model rileva i possibili scenari di “lateral movement”, impiegati dagli aggressori per diffondersi progressivamente in una rete alla ricerca di risorse e dati chiave. I segnali di un attacco del genere possono essere vari e li possiamo dividere in tre categorie: Autenticazione anomala, privilegi sospetti, processo anomalo.

Autenticazione anomala è solitamente individuabile tramite alcuni indizi. Per esempio se un account accede a un host mai raggiunto prima. Oppure se vengono usate credenziali esplicite su più host, oppure ancora se viene rilevato un tipo/processo di autenticazione sospetto.

Per quello che riguarda i privilegi sospetti, ecco alcuni indicatori rilevabili con l’uso di un SOCaaS:

- attività di provisioning anomala

- escalation sospetta dei privilegi

- accesso anomalo agli oggetti della condivisione della rete

Un processo anomalo viene individuato in questo modo tramite l’uso di un SOCaaS: un codice processo inconsueto, oppure la creazione sospetta di attività pianificate. Alternativamente possono essere rilevati dei cambiamenti sospetti alle impostazioni del registro di sistema.

Rilevamento di host compromessi

Questo modello viene impiegato nell’uso di un SOCaaS per rilevare gli host che mostrano segni di infezione e compromissione mettendo in relazione le anomalie basate su host e rete sulla stessa entità.

Un possibile allarme è dato dalle anomalie nel traffico in uscita. Questo si verifica quando il traffico si dirige verso domini casuali o host notoriamente malevoli. In altri casi, invece, un numero anomalo di domini contattati è un altro campanello di allarme rilevabile tramite l’uso di un SOCaaS.

Sono trovate anomalie nell’endpoint quando si trovano processi rari o un uso sospetto di porte o protocolli da parte del processo stesso. Una possibilità è anche quella di rilevare un agente inconsueto.

Rilevazione APT tramite uso di un SOCaaS

La rilevazione APT individua gli attacchi alle reti informatiche sanitarie, in cui lo scopo dell’aggressore solitamente è quello di ottenere un accesso non autorizzato a una rete con l’intenzione di rimanere inosservato per un periodo prolungato.

Questo include tentativi di phishing, l’individuazione di una scansione di rete o un’elusione dei controlli. In fase di delivery, invece, potrebbe essere individuato traffico verso domini casuali, un’anomalia nel traffico DHCP o traffico destinato verso host notoriamente dannosi.

In fase di exploit, gli indicatori possono essere: la rilevazione di attività da account terminati, traffico DNS anomalo, ma anche un processo di autenticazione sospetto. Un altro possibile indicatore individuabile con l’uso di SOCaaS è un’anomalia nella velocità della rete.

Tramite l’uso di un SOCaaS possono essere individuati anche casi di esfiltrazione di dati. I segnali in questo caso sono l’upload non autorizzato di dati sulla rete.

Modello rilevamento Phishing tramite uso di SOCaaS

Questo modello è in grado di rilevare possibili tentativi di phishing verso utenti all’interno dell’organizzazione. Ne abbiamo parlato anche in altri articoli, ed ecco alcuni indicatori di questo tipo di attacchi. Un campanello di allarme è sicuramente il rilevamento di campagne di phishing note. Non è raro, inoltre, che si individuino attacchi di spear phishing.

L’uso di un SOCaaS è in grado anche di individuare possibili tentativi di phishing o Campagne di phishing persistenti, grazie al confronto con email da mittenti/domini/indirizzi IP noti nelle blacklist. Come al solito, bisogna fare attenzione agli allegati e-mail sospetti, ma l’uso di un SOCaaS potrebbe automatizzare, almeno in parte, i controlli.

È poi possibile individuare delle anomalie del traffico in uscita, per esempio quello verso domini casuali, anch’esso possibile segnale di phishing. Possono essere indicatori anche il classico traffico verso host malevoli, un numero anomalo di domini rari a cui si è acceduto.

Enumerazione di Host/Account su LDAP

Utilizzato, solitamente, per identificare potenziali asset o enumerazioni di account sulla rete da parte di entità maligne.

Esecuzione di processi sospetti

- Processo/MD5 anomalo rilevato

- Uso di possibili set di strumenti di enumerazione AD (Active Directory)

- Rilevato l’uso di strumenti e utilità malevoli

Scansione della rete

- Possibili account AD/privilegi di enumerazione

- Conteggio dei servizi LDAP o SMB

- Numero anomalo di richieste di ticket di servizio Kerberos

- Port scanning

Anomalie di autenticazione

- Account che accedono a un host per la prima volta

- Uso di account mai visti prima sulla rete

- Numero anormalo di richieste di autenticazione fallite

Ricognizione seguita da un potenziale sfruttamento

Questo modello di minaccia mira a identificare i tentativi di ricognizione della rete che hanno avuto successo, seguiti da indicatori di sfruttamento.

Scansione esterna

- Scansione delle porte da host esterni

- Enumerazione di host da host esterni

Scansione della rete

- Possibile conteggio di account/privilegi AD

- Enumerazione di servizi LDAP

- Numero insolto di richieste di ticket di servizio Kerberos

- Picchi nel traffico LDAP

- Enumerazione di servizi SMB

Anomalie nei processi

- Rilevamento dei processi o MD5 anomali

- Creazione sospetta di attività pianificate

- Rilevati cambiamenti sospetti alle impostazioni del registro di sistema

Conclusioni

Abbiamo visto quali sono i maggiori casi d’uso SOCaaS, dando uno sguardo ad alcuni dei modelli di minaccia più comuni che include nel suo sistema di protezione. Per avere informazioni sui modelli di minaccia relativi ai malware e sugli identificatori di minaccia visitate questo articolo.

L’uso di un SOCaaS è una soluzione aziendale solida e di grande valore, chiedici cosa può fare per la tua azienda, saremo lieti di rispondere a ogni domanda.

Useful links:

Gli attacchi informatici sono numerosi e non fanno distinzione tra aziende e singoli individui quando prendono di mira un bersaglio. Molto probabilmente avrai già sentito il temine “cyber threat” sui media ma esattamente di cosa stiamo parlando? Altri modi in cui puoi averlo sentito sono “minaccia informatica”, “cyberattacchi” o simili.

Cos’è un Cyber Threat?

Oggi il temine “cyber threat” è usato prevalentemente nel mondo della sicurezza informatica.

Un cyber threat è un atto malevolo concepito con lo scopo di danneggiare sistemi, rubare dati o qualsiasi finalità che ha lo scopo di arrecare danno di qualsiasi natura. Virus, violazioni di dati e attacchi DDoS ne sono compresi. Anche se la minaccia è virtuale, ciò che è reale è l’intento dell’aggressore così come il potenziale impatto. Mentre molti cyberattacchi sono semplici seccature, alcuni sono abbastanza seri. Alcuni, addirittura, minacciano potenzialmente anche vite umane.

Il potenziale impatto che questo genere di attacchi può arrecare è spesso sottovalutato. Il più delle volte, gli attacchi sono facilmente identificabili e non comportano grossi rischi. Invece, altre volte capita di imbattersi in alcune minacce più sofisticate, difficilmente identificabili, che rappresentano un grosso problema anche per molte realtà aziendali.

I cyber threat sono una problematica importante per le aziende. Gli attacchi informatici possono causare interruzioni elettriche, guasti alle attrezzature governative e violazioni di segreti di stato. Possono manipolare le reti telefoniche e informatiche o, come nel caso dei ransomware, possono paralizzare interi sistemi rendendo i dati non accessibili.

Ogni giorno nuove aziende ed organizzazioni mettono piede nel digitale con la consapevolezza dei rischi legati alle loro infrastrutture tecnologiche. In alcuni casi vengono sottovalutate le minacce informatiche e questo significa spesso un grosso danno economico e d’immagine per l’azienda che ha sottovalutato i cyber threat e la sicurezza.

L’aumento dei rischi legati al mondo IT è reale, come lo sono anche le soluzioni di sicurezza dei dati. La cosa migliore da fare è prendere subito le dovute misure di sicurezza.

Tipi di Cyber Threat

I tipi di cyber threat sono numerosi, e bisogna anche considerare che sono in continua evoluzione. L’intento degli hackers di solito è garantirsi un guadagno economico effettuando operazioni di sabotaggio, spionaggio o furto dei dati. Di conseguenza, ci si può aspettare che facciano tutto il possibile per raggiungere i loro scopi.

Praticamente ogni cyber threat rientra in uno sei seguenti dieci tipi di rischi. Gli hackers hanno un’abbondanza di opzioni tra cui scegliere per poter operare. Inoltre, l’alfabetizzazione infomatica è tutto sommato scarsa, quindi gli hacker hanno spesso vita facile, soprattutto per le piccole realtà locali.

I 10 tipi più comuni di minacce informatiche

Malware

È una tipologia di software che esegue un comando malevolo su un dispositivo o all’interno di una rete informatica, corrompendo i dati o prendendo il controllo del sistema.

Phishing

Il phishing è un attacco via e-mail che consiste nell’ingannare il destinatario, facendogli rivelare informazioni riservate o invitandolo a scaricare un malware cliccando su un collegamento presente nel corpo del messaggio. Si tratta di vere e proprie truffe, di cui abbiamo parlato ampiamente in altri articoli. Spesso non coinvolgono nemmeno grandi doti informatiche da parte di chi sferra gli attacchi, solo un po’ di ingegneria sociale.

Vishing

Il vishing è una forma più sofisticata di phishing in cui l’hacker sfrutta la tecnologia VoIP per contattare la vittima, tendando di raggirarla. Esiste anche una variante che invece sfrutta gli sms per attaccare, è chiamata smishing.

Man in the Middle

Come suggerisce il nome stesso, questa tipologia di attacchi si riferisce a quando un hacker si interpone in una conversazione fingendosi una delle due parti, con il fine di sottrare informazioni sensibili. Quello a cui spesso non si pensa, è che la conversazione è tra due macchine e quindi non immdiata da monitorare.

Virus Trojan

L’origine del suo nome prende spunto dal famoso Cavallo di Troia dell’antica Grecia. Il Trojan è un tipo di malware che si infiltra in un sistema informatico nascondendo la sua vera natura. Ad esempio potrebbe spacciarsi per un software conosciuto per poi rilasciare del codice maligno una volta all’interno del dispositivo ospitante.

Ransomware

I ransomware sono degli attacchi che sfruttano la crittografia per rendere inaccessibili le informazioni presenti in un sistema. Il fine è quello di richiedere un riscatto in cambio della possibilità di accedere nuovamente ai dati. Possibilità che a volte, in realtà, non è nemmeno assicurata.

Attacco DDoS

Si verifica quando l’attaccante utilizza molti dispositivi per sovraccaricare di richieste un bersaglio, come ad esempio un sito web, causandone il crash o delle instabilità.

Attacchi ai dispositivi IoT

Questo è un attacco sempre più diffuso per via della natura dei bersagli. Dispositivi come sensori o impianti industriali collegati alla rete sono vulnerabili a molteplici tipi di cyber threat. L’hacker potrebbe prendere il controllo del dispositivo per poi successivamente utilizzarlo in un attacco DDoS. Alternatuvamente potrebbe rubare le informazioni presenti nel dispositivo stesso ottenendo dati importanti per proseguire l’attacco. Dato il loro numero e i sistemi operativi spesso non aggiornati, i dispositivi IoT sono un obiettivo molto appetibile.

Malware all’interno di applicazioni mobile

Cellulari e tablet sono vulnerabili ai malware proprio come ogni altro dispositivo. È possibile inserire malware all’interno di app, nei siti web o nelle e-mail sfruttando il phishing. Una volta compromesso, un dispositivo mobile può fornire l’accesso a informazioni personali, dati di localizzazione e conti finanziari.

Un esempio recente di questo tipo di eventualità è il software Pegasus, utilizzato per monitorare e raccogliere dati di giornalisti in tutto il mondo. (Fonte: The Guardian)

Soluzioni pratiche di difesa e prevenzione

I cyber threat sono sempre in continua espansione e miglioramento. Ogni anno ne vengono creati milioni, in molti seguono le caratteristiche sopracitate, però altri sono tecnologicamente più complessi e più potenti.

Fortunatamente però, ci sono anche sempre più aziende estremamente qualificate nell’ambito della sicurezza informatica che offrono strumenti e servizi all’avanguardia che aiutano a prevenire, identificare e bloccare tempestivamente ogni genere di attacco informatico.

Strumenti di rilevamento delle minacce

Gli strumenti di rilevamento delle minacce sono una parte essenziale dello stack tecnologico di cybersecurity di un’azienda. Il rilevamento delle minacce è anche la prima difesa contro ogni Cyber Threat.

Soluzioni specifiche, come ad esempio l’utilizzo di un SOCaaS, sono di vitale importanza per la salvaguardia di un′infrastruttura informatica, grazie anche all’integrazione del motore SIEM che include UBA e UEBA, garantendo un controllo completo anche sugli utenti.

Un altro strumento utile è sicuramente ACP. Acronis Cyber Protect è una soluzione che integra protezione e gestione dei dati al fine di tutelare endpoint, dati e sistemi. Le sue capacità di automazione forniscono una protezione senza pari, permettendo alle aziende di aumentare la loro produttività e riducendo i rischi.

Vulnerability Assessment & Penetration Test (VA-PT)

I servizi come VA & PT sono test sul campo che mettono alla prova l’infrastruttura in un contesto concreto. I nostri team di hacker white hat trovano vulnerabilità all’interno del sistema per puntare il dito contro le debolezze da risolvere.

Conclusioni

Abbiamo appreso cos’è un cyber threat e le sue più comuni tipologie, scoprendo anche quali soluzioni è possibile adottare al fine di garantire una migliore sicurezza aziendale e dei suoi dipendenti.

La tua azienda quali contromisure ha preso per tutelare la tua sicurezza? Se desideri avere ulteriori informazioni a riguardo puoi contattarci premendo il pulsante qui in basso. Offriamo servizi e soluzioni ad hoc per rafforzare le difese aziendali.

Link utili

Estimated reading time: 5 minuti

Ogni anno cresce costantemente il numero di attacchi che minacciano la sicurezza di dispositivi, sistemi informatici, server e infrastrutture di rete. Questo avviene traendo vantaggio dalle vulnerabilità presenti in questi sistemi. Tra le tante tipologie di attacchi, bisogna prestare particolarmente attenzione all’attacco pass the ticket (PTT).

Con un attacco pass the ticket è possibile sfruttare il protocollo di rete Kerberos, presente in tutti i principali sistemi operativi, per accedere alla sessione di un utente pur non avendo le sue credenziali d’accesso. Un attacco di questo tipo può essere difficile da rilevare e solitamente è in grado di aggirare i più comuni controlli d’accesso al sistema.

Pass The Ticket: cos’è e come funziona

Kerberos

Prima di capire nel dettaglio cos’è e come funziona un attacco PTT è opportuno fare un po’ di chiarezza sul protocollo di rete Kerberos dato che un attacco di questo tipo, sfrutta proprio questo protocollo. Kerberos è un protocollo di rete progettato dal MIT negli anni ’80 ed è diventato uno standard IETF nel 1993. Viene usato per l’autenticazione forte tra diversi terminali tramite un sistema di crittografia a chiave simmetrica, senza trasmettere alcuna password.

Il vantaggio nell’utilizzare il protoccolo Kerberos sta nel suo sistema di autenticazione forte tra client e server. Questo lo rende molto efficace contro i tentativi di phishing e contro gli attacchi “man in the middle“.

Kerberos è integrato in tutti i principali sistemi operativi appartenenti ad aziende note come Microsoft, Apple, Red Hat Linux e molte altre ancora.

Con un attacco pass the ticket è possibile sfruttare l’autenticazione Kerberos per ottenere l’accesso ad un account utente. Le conseguenze che potrebbe comportare un avvenimento del genere non sono da sottovalutare. Tra i tanti scenari immaginabili ad esempio, ci potrebbe essere la possibilità che l’account compromesso goda di elevati privilegi amministrativi garantendo così all’hacker pieno accesso alle risorse.

L’attacco

Un attacco pass the ticket permette di ottenere un accesso privilegiato alle risorse di rete senza dover utilizzare alcuna password utente. Ecco come: in Active Directory, un Ticket Granting Ticket (TGT) ha la funzione di dimostrare che un utente è proprio chi dice di essere. Tramite alcuni strumenti e tecniche, un hacker potrebbe raccogliere questi ticket e utilizzarli per richiedere dei Ticket Granting Service (TGS) con il fine di accedere alle risorse presenti in altre parti della rete.

Un attacco PTT potrebbe comportare dei rischi anche se l’account compromesso non gode di particolari privilegi amministrativi dal momento che l’hacker, tramite il Lateral Movment, potrebbe riuscire ad ottenere l’accesso ad altri account e dispositivi.

La differenza tra il pass the ticket e un attacco pass the hash sta nel fatto che il primo sfrutta i ticket TGT che hanno una scadenza di poche ore, mentre il secondo utilizza gli hash NTLM che cambiano solo nel caso in cui un utente decida di cambiare la sua password. Un ticket TGT deve essere utilizzato entro i tempi della sua scadenza oppure va rinnovato per un periodo di tempo più lungo.

Come difendersi e prevenire un attacco Pass The Ticket

Mantenere sicura una rete e i dispositivi ad essa connessi è un fattore molto importante. Bisogna sempre avere protocolli e software che riescano a garantire una protezione efficace da ogni tipo di minaccia, con sistemi aggiornati che mantengano le informazioni sensibili al sicuro. Le aziende possono avvalersi di tecnologie di rilevamento e risposta degli endpoint. Sarà possibile il rilevamento locale di più ticket utilizzati per la stessa sessione.

Caso account senza privilegi

Nel caso in cui avvenga un attacco pass the ticket, se l’account compresso a cui è stato sottratto il TGT o il TGS era un account con privilegi limitati, la mitigazione potrebbe essere abbastanza semplice. Basta reimpostare la password di Active Directory dell’utente. Un’azione simile invaliderebbe il TGT o il TGS, impedendo all’hacker di generare nuovi ticket.

Caso account con privilegi

Al contrario, se l’attacco PTT ha compromesso un account privilegiato, limitare il danno è molto più difficile. In questi casi, le aziende potrebbero rispondere all’attacco reimpostando il servizio Kerberos TGT in modo da generare una nuova chiave di firma, assicurandosi di eliminare la chiave compromessa.

Successivamente è necessario analizzare nel dettaglio i registri Kerberos e le informazioni di Active Directory per investigare e scoprire a quali risorse di rete sono state compromesse. In questo modo si ha anche modo di capire quali dati potrebbero essere stati sottratti. La tecnologia SIEM consente alle organizzazioni di assimilare, analizzare e analizzare questi dati.

Protezione dall’attacco

Per garantire una protezione completa ad una infrastruttura, impedendo anche attacchi pass the ticket, è bene usare tecnologie di rilevamento valide come UEBA e SIEM. Infatti, è possibile prevenire attacchi Pass The Ticket analizzando il comportamento degli utenti e delle entità. La soluzione UEBA, in questi casi, assicurerebbe l’identificazione rapida di qualsiasi account compromesso, bloccandolo in modo da mitigare i danni.

Alcuni software SIEM inoltre, permettono non solo di analizzare i tradizionali logs ma sono in grado anche di fornire un’analisi accurata della sicurezza, analizzando il comportamento della rete e degli utenti in modo da rilevare tempestivamente la presenza di eventuali minacce all’infrastruttura.

Conclusioni

Abbiamo visto cos’è un attacco pass the ticket e in che modo le aziende possono adottare soluzioni specifiche per intercettare i pericoli e le anomalie di un’intera infrastruttura informatica. Possiamo così mitigare più efficacemente le minacce.

Una soluzione completa, come abbiamo visto, coinvolge un monitoring costante e granulare delle comunicazioni. La soluzione che proponiamo a questo scopo è un SOCaaS.

Se vuoi conoscere i nostri servizi dedicati alla sicurezza, non esitare a contattarci. Puoi usare il pulsante qui sotto, saremo lieti di rispondere a qualsiasi tua domanda.

Useful links:

Estimated reading time: 5 minuti

Siamo solo a metà del 2021, e il mondo ha subito attacchi ransomware da record su infrastrutture critiche, scuole e reti sanitarie.

Anche le organizzazioni che offrono prodotti per aiutare il recupero da attacchi ransomware, come le compagnie di assicurazione informatica e i fornitori di backup dei dati, non sono rimaste al sicuro. Massicce richieste di riscatto sono state segnalate a pochi giorni di distanza l’una dall’altra, e una era senza precedenti.

Molte aziende hanno ceduto a queste richieste, nonostante avessero backup e anche se questo non garantiva un recupero completo dei dati. In molti casi, la portata completa dell’attacco non è stata rivelata, ma l’impatto dei dati esposti, dei tempi di inattività e delle interruzioni è chiaro.

Mentre questa lista veniva compilata, si è verificato un altro grande attacco: Kaseya è stata violata. Gli attori del ransomware REvil hanno usato il fornitore di software per violare e infettare centinaia di altre organizzazioni in uno dei più grandi attacchi ransomware del 2021 e di sempre. Abbiamo già parlato di questo gruppo in un altro articolo.

Questi attacchi e la reazione di alcune delle vittime, sono la chiara dimostrazione che ormai i dati hanno valore maggiore del denaro per molte aziende.

Ecco 10 dei più grandi attacchi ransomware del 2021:

1. Scuole pubbliche di Buffalo

Nel 2020, gli attacchi al settore dell’istruzione sono aumentati significativamente. Questa attività non è cessata.

Molte scuole sono state colpite da attacchi ransomware nel 2021. In particolare, il sistema della Buffalo Public School di New York serve 34.000 studenti e contiene informazioni altamente sensibili che potrebbero essere trapelate. L’attacco ransomware si è svolto il 12 marzo e ha spento l’intero sistema scolastico, sospendendo didattica a distanza e in presenza per una settimana. Il sovrintendente delle scuole di Buffalo, Kriner Cash, ha rilasciato una dichiarazione il 15 marzo. Ha detto che la scuola stava “lavorando attivamente con gli esperti di sicurezza informatica, così come le forze dell’ordine locali, statali e federali per indagare pienamente su questo attacco di sicurezza informatica”.

Il sistema scolastico ha ripreso le operazioni il 22 marzo.

2. Acer

Un attacco al produttore di PC con sede a Taiwan, Acer, ha portato alla più alta richiesta di riscatto a seguito di un ransomware del 2021 e di sempre. 50 milioni di dollari è stata la cifra richiesta, senza precedenti.

Il 18 marzo, si è visto in modo indipendente un post sul sito nel dark web di REvil, che conteneva una lunga lista di documenti finanziari che presumibilmente provenivano dal fornitore. Successivamente, la pubblicazione LeMagIT, ha trovato un campione del ransomware REvil sul sito di analisi del malware, Hatching Triage. Conteneva un link a una richiesta di REvil ransomware per 50 milioni di dollari in criptovaluta Monero.

Acer ha fornito una dichiarazione:

Le aziende come noi sono costantemente sotto attacco, e abbiamo segnalato le recenti situazioni anomale osservate alle forze dell’ordine competenti e alle autorità di protezione dei dati in più paesi”.

Non è chiaro se il produttore di PC abbia pagato il riscatto.

3. CNA Financial

Uno delle più grandi compagnie assicurative negli Stati Uniti è stata colpita da un attacco ransomware il 21 marzo 2021, causando un’interruzione della rete. In una dichiarazione pubblicata sul suo sito web, CNA Financial lo ha definito un “sofisticato attacco informatico” e ha detto che per eccesso di cautela, ha preso “un’azione immediata disconnettendo proattivamente i [suoi] sistemi” dalla rete CNA.

Il ripristino non è stato completamente ultimato fino al 12 maggio. CNA ha detto che l’indagine “ha identificato la portata dei dati colpiti nell’incidente, così come i server su cui risiedevano i dati”. La compagnia ha detto che non crede che le richieste e i sistemi di sottoscrizione, dove la maggior parte dei dati degli assicurati sono memorizzati, siano stati colpiti dall’attacco.

Tuttavia, Bloomberg ha riferito che CNA ha pagato un riscatto di 40 milioni di dollari agli attori della minaccia. CNA non ha confermato il pagamento.

4. Applus Technologies

Applus Technologies, che fornisce attrezzature di prova alle stazioni di controllo dei veicoli statali, ha subito un attacco ransomware che ha interrotto i suoi sistemi per settimane nella primavera del 2021. L’attacco ha messo fuori uso i servizi di ispezione in diversi stati.

Nel solo Massachusetts, dove Applus è utilizzato in migliaia di siti di ispezione, il Registro di Stato dei veicoli a motore (RMV) è stato costretto a estendere le scadenze per gli adesivi di ispezione del veicolo a tempo indeterminato. Una dichiarazione di Applus si riferiva al servizio come solo “temporaneamente interrotto”, ma settimane dopo, le ispezioni dei veicoli hanno continuato ad essere posticipate.

La causa dietro il lungo tempo di inattività non è chiara perché nella sua dichiarazione iniziale, Applus ha detto di aver rilevato e fermato un attacco malware a fine marzo. Ulteriori dettagli sull’attacco e il tipo di ransomware non sono stati rivelati. Il Massachusetts RMV ha ripreso i servizi di controllo degli adesivi nella maggior parte delle sedi il 17 aprile, mentre i servizi in altri stati sono ripresi più tardi nello stesso mese.

Conclusioni

Questi sono solo alcuni degli attacchi che sono andati a segno nel 2021. Come suggerito anche in apertura, ormai è chiaro che il reale prodotto di valore sulla rete siano i dati, per cui le aziende sono disposte a pagare cifre veramente considerevoli.

Per difendere la tua azienda da un attacco ransomware, non abbassare la guardia, perché nel 2021 sono ancora attacchi molto comuni. SOD può aiutare a difendere gli asset aziendali in vari modi, il più diretto è il servizio Acronis Cyber Protect per la gestione dei backup e la difesa dei dati. Ma anche il SOCaaS può aiutare nell’individuare i segnali di attacco ransomware prima che sia sferrato. Infine, anche un servizio di phishing etico potrebbe essere una valida scelta per investire nel capitale umano e fornir gli strumenti per riconoscere le minacce.

Contattaci per sapere come SOD può aiutare la tua azienda nella difesa dei dati.

Useful links:

Tempo di lettura stimato: 9 minuti

Nel periodo 2019-2020 si è notato un drammatico aumento del 1160% dei file PDF dannosi. Si è passato da 411.800 file dannosi a 5.224.056. I file PDF sono un vettore di phishing allettante in quanto sono multi piattaforma e consentono agli aggressori di ingaggiare maggiori utenti, rendendo i loro schemi di truffa più credibili rispetto a una e-mail testuale con un semplice link.

Per attirare gli utenti a cliccare su link e pulsanti incorporati nei file PDF di phishing, sono cinque i principali schemi utilizzati dagli aggressori: Fake Captcha, Coupon, Play Button, File Sharing ed E-commerce.

Analisi dei dati

Per analizzare le tendenze, sono stati utilizzati i dati raccolti dalla piattaforma WildFire di Palo Alto Networks. Sono stati raccolti un sottoinsieme di campioni PDF di phishing per tutto il 2020 su base settimanale. Sono stati analizzati oltre 5 milioni di casi di phishing con PDF per il solo 2020 e l’aumento dell’incidenza rispetto al totale dei documenti inviati, è salito del 1160%.

In particolare: nel 2019 il totale dei file analizzati è stato 4,5 miliardi, di cui circa 411 mila sono risultati malware (0.009%). Nel 2020, in seguito all’analisi di oltre 6,7 miliardi di documenti, ben 5,2 milioni sono risultati vettori di phishing con PDF (0.08%).

Phishing con PDF, i metodi analizzati più comunemente

Sono stati individuati cinque principali schemi di phishing dal set di dati e ora li analizzeremo in breve in ordine di distribuzione. È importante tenere a mente che i file usati in attacchi di phishing con PDF spesso agiscono come un passo secondario e lavorano insieme al loro vettore (ad esempio, un’e-mail o un articolo che li contiene).

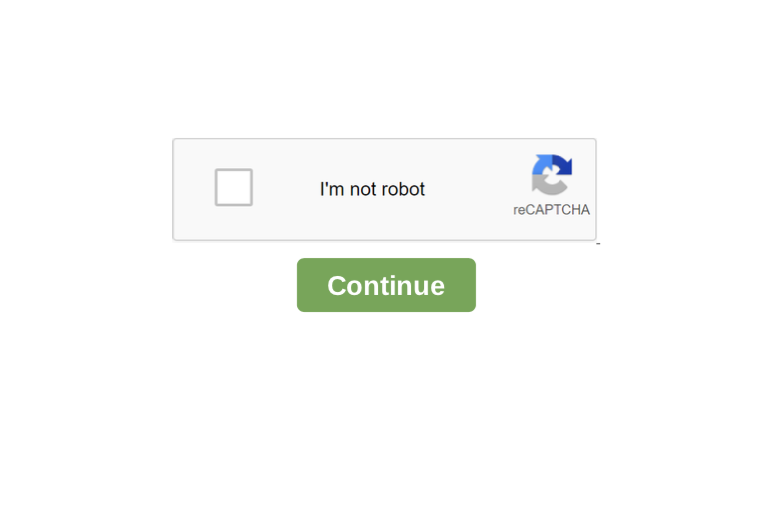

1. Fake CAPTCHA

I file PDF Fake CAPTCHA, come suggerisce il nome, richiedono agli utenti di verificare sé stessi attraverso un falso CAPTCHA. I CAPTCHA sono test di sfida-risposta che aiutano a determinare se un utente è umano o meno.

Tuttavia, i casi di phishing con PDF osservati non usano un vero CAPTCHA, ma un’immagine che raffigura un test CAPTCHA. Non appena gli utenti cercano di “verificarsi” cliccando sul pulsante continua, vengono portati su un sito web controllato dall’attaccante.

La figura qui sotto mostra un esempio di un file PDF con un falso CAPTCHA incorporato, che è solo un’immagine cliccabile.

2. Coupon

La seconda categoria identificata sono file PDF di phishing a tema coupon e spesso usavano il logo di una importante compagnia petrolifera.

Una notevole quantità di questi file era in russo con note come “ПОЛУЧИТЬ 50% СКИДКУ” e “ЖМИТЕ НА КАРТИНКУ” che si traducono rispettivamente in “ottieni il 50% di sconto” e “clicca sull’immagine”. La figura qui sotto mostra un esempio di questi tipi di file PDF di phishing:

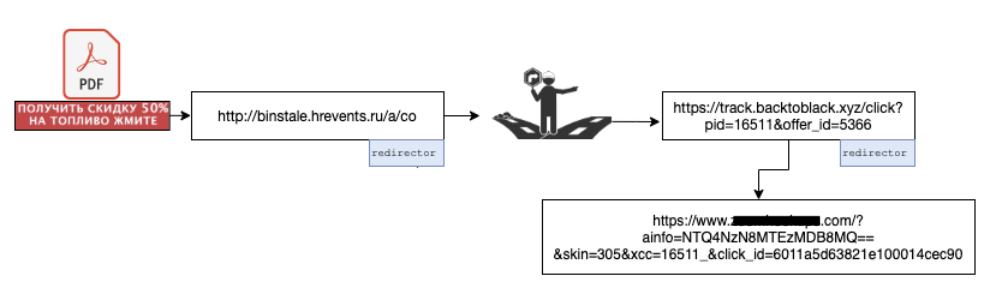

Simile ad altre campagne osservate in passato, questi phishing con PDF hanno anche sfruttato il re-indirizzamento del traffico per le ragioni menzionate in precedenza. Analizzando diversi di essi, si è scoperto che usano due re-indirizzatori di traffico. La figura qui sotto mostra la catena di un campione:

Il sito web di ingresso ci ha portato a un altro sito web (track[.]backtoblack.xyz), su cui era impostato un altro redirect.

Alla fine, si viene indirizzati a un sito di incontri per adulti attraverso una richiesta GET con alcuni parametri compilati come click_id, che può essere utilizzato per la monetizzazione della pagina. Tutti questi reindirizzamenti sono avvenuti attraverso messaggi di redirect HTTP 302. La ricerca ha mostrato che il parametro offer_id di backtoblack[.]xyz controlla su quale sito l’utente arriva alla fine.

3. Immagine statica con un play button

Questi phishing con PDF non portano necessariamente un messaggio specifico, in quanto sono per lo più immagini statiche con sovrimpresso un pulsante di riproduzione video, in modo che sembrino dei video da dover far avviare.

Anche se si sono osservate diverse categorie di immagini, una parte significativa di esse ha usato come soggetto nudità o temi economico/monetari specifici come i Bitcoin, grafici azionari e simili per attirare gli utenti a cliccare sul pulsante di riproduzione.

L’immagine qui sotto mostra un file PDF con un logo Bitcoin e un pulsante di riproduzione cliccabile.

Cliccando il pulsante play, come intuibile, si viene reindirizzati a un altro sito web. Nella maggior parte dei test effettuati, il redirect puntava a https://gerl-s[.]online/?s1=ptt1.

Dal nome del dominio, si potrebbe supporre che il sito sia anche nel regno degli incontri online. Tuttavia, al momento di questo scritto, il sito è stato rimosso. A differenza della campagna precedente, c’era solo un redirect coinvolto, e si è notato che tutti i redirect avevano il seguente formato:

id-6-caratteri-alfanumerici[dot]sed seguito da un dominio principale, analoghi a quelli elencati qui di seguito:

http://pn9yozq[.]sed.notifyafriend.com/ http://l8cag6n[.]sed.theangeltones.com/ http://9ltnsan[.]sed.roxannearian.com/ http://wnj0e4l[.]sed.ventasdirectas.com/ http://x6pd3rd[.]sed.ojjdp.com/ http://ik92b69[.]sed.chingandchang.com/

http://of8nso0[.]sed.lickinlesbians.com/

4. Condivisione di file

Questa categoria di phishing con PDF utilizza servizi popolari di condivisione di file online per attirare l’attenzione dell’utente. Spesso informano l’utente che qualcuno ha condiviso un documento con lui. Tuttavia, per ragioni che possono variare da un file PDF all’altro, l’utente non può vedere il contenuto e apparentemente deve cliccare su un pulsante incorporato o un link. L’immagine qui sopra mostra un PDF con un logo Dropbox che chiede all’utente di cliccare sul pulsante per richiedere l’accesso.

Qui sotto, analogamente, un’immagine di un file PDF con un logo OneDrive, chiede all’utente di cliccare su “Access Document” per visualizzare il contenuto del file.

Con l’aumento del numero di servizi di condivisione di file basati su cloud, non sarebbe sorprendente vedere questo tema aumentare e continuare ad essere tra gli approcci più popolari.

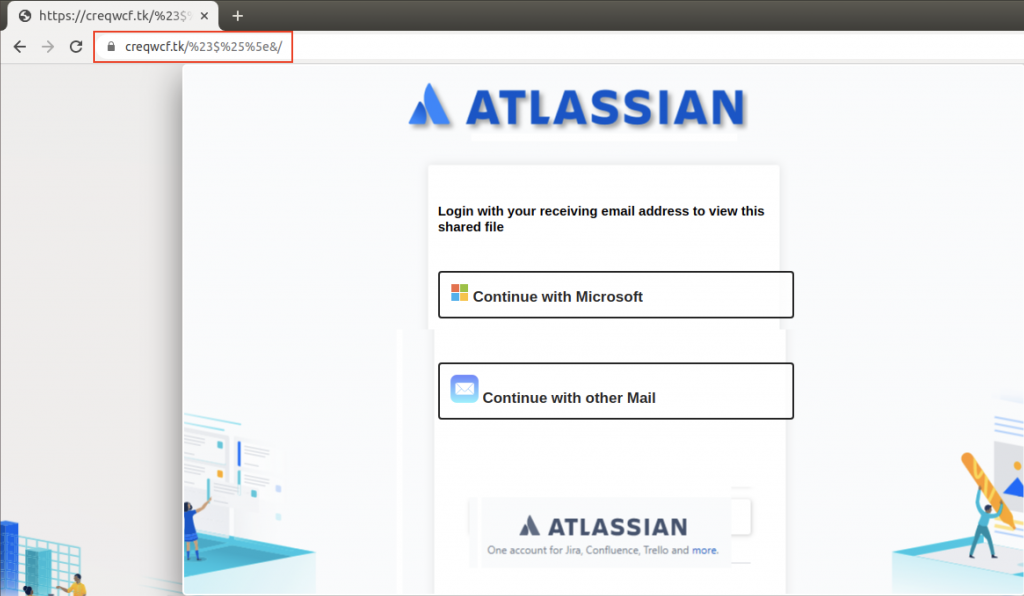

Facendo clic sul pulsante “Access Document” si viene portati a una pagina di accesso con un logo Atlassian, come mostrato qui sotto. Ci sono due opzioni da utilizzare per l’accesso: Microsoft email o altri servizi di posta elettronica.

Atlassian Stack è orientato verso le imprese, quindi presumiamo che questa campagna fosse rivolta agli utenti aziendali. Ognuno di questi link è stato progettato per assomigliare a una legittima pagina di accesso via e-mail.

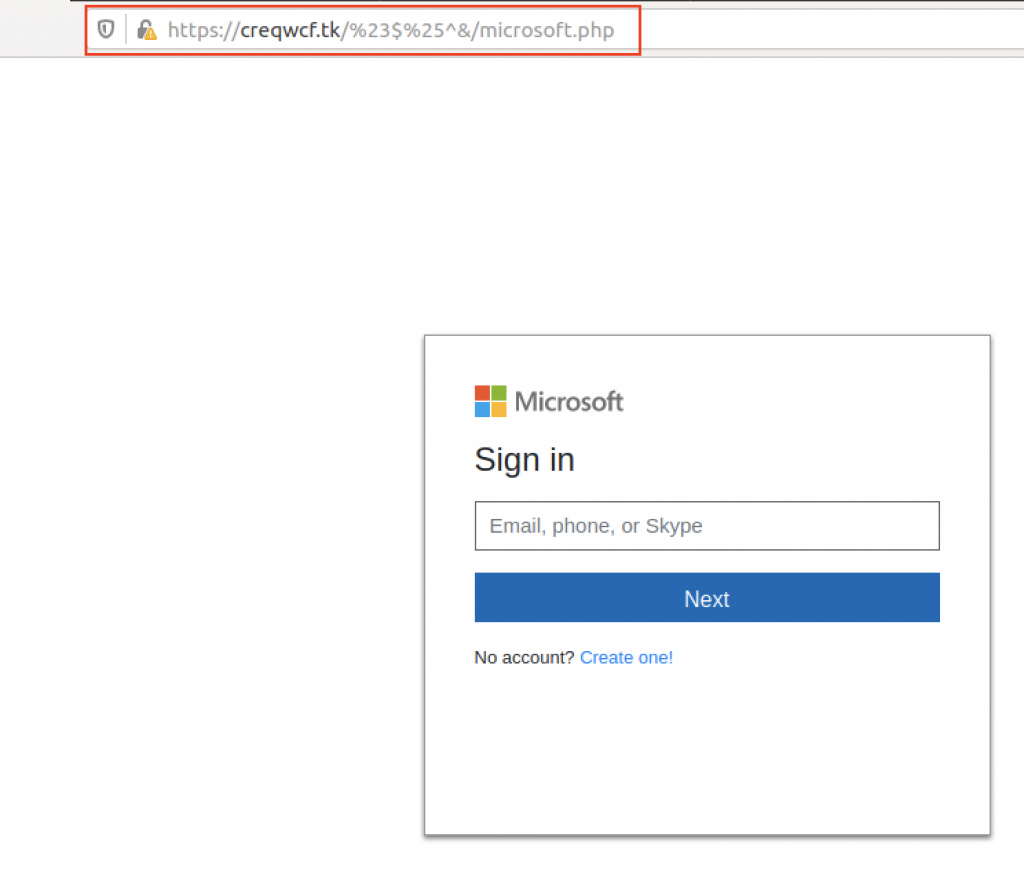

Per esempio, “Continua con Microsoft” porta a una pagina che sembra in qualche modo simile a quella che si incontra entrando nel legittimo https://login.live.com, come mostrato qui sotto:

Dopo aver inserito un indirizzo email, si procede ad un’altra pagina che ci ha chiesto di inserire la nostra password.

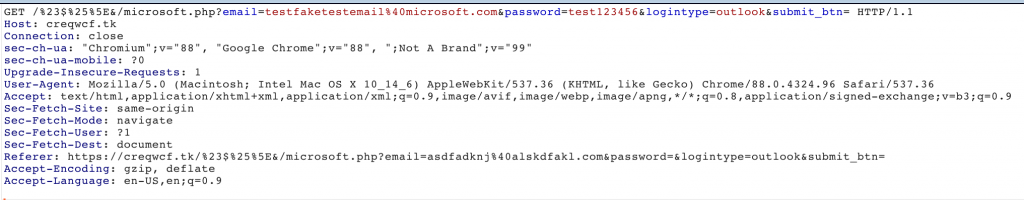

Si è potuto osservare che le credenziali rubate sono state inviate sul server dell’attaccante attraverso i parametri in una richiesta GET.

Dopo aver inserito le credenziali, si viene riportati alla prima pagina di login.

Vorremmo far notare che, nel momento in cui abbiamo visitato questo sito, era già segnalato come phishing dai principali browser come Google Chrome e Mozilla Firefox.

Tuttavia, durante le ricerche, si è proceduto testando tutto il percorso con credenziali false per indagare ulteriormente e approfondire il metodo di phishing con PDF.

5. E-commerce

Incorporare temi di e-commerce in email e documenti di phishing con PDF non è una nuova tendenza. Tuttavia, si è osservata un trend in salita del numero di file PDF fraudolenti che hanno utilizzato marchi di e-commerce internazionali per indurre gli utenti a cliccare sui link incorporati.

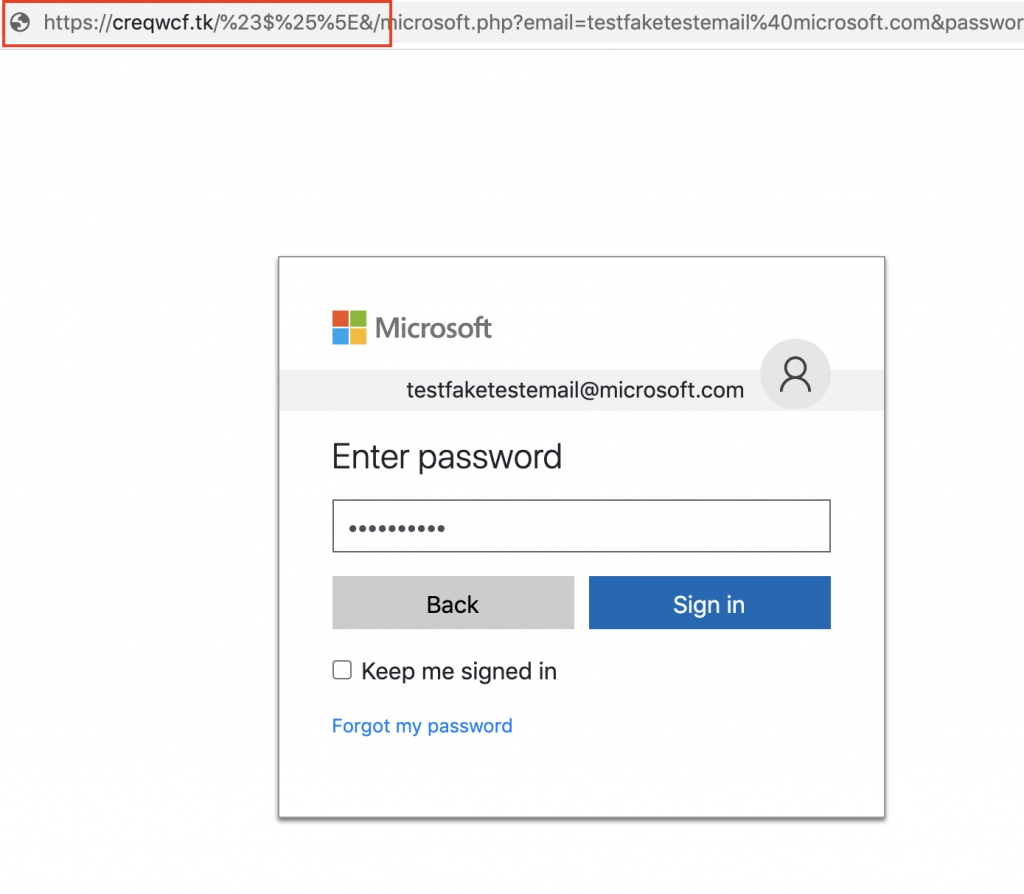

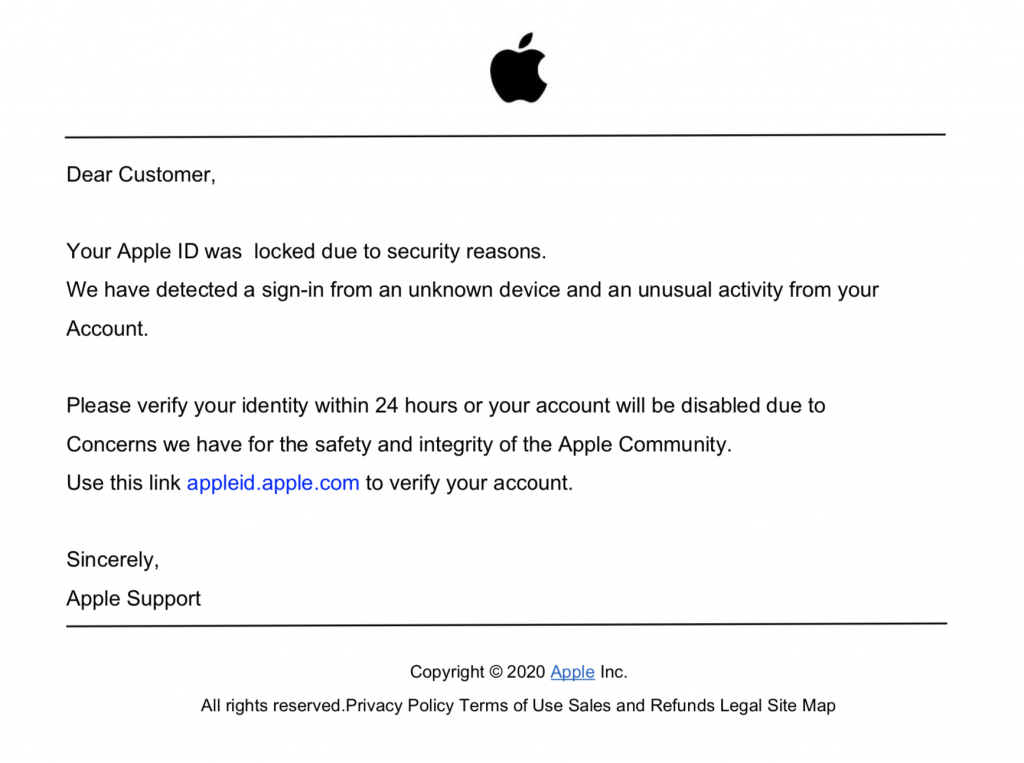

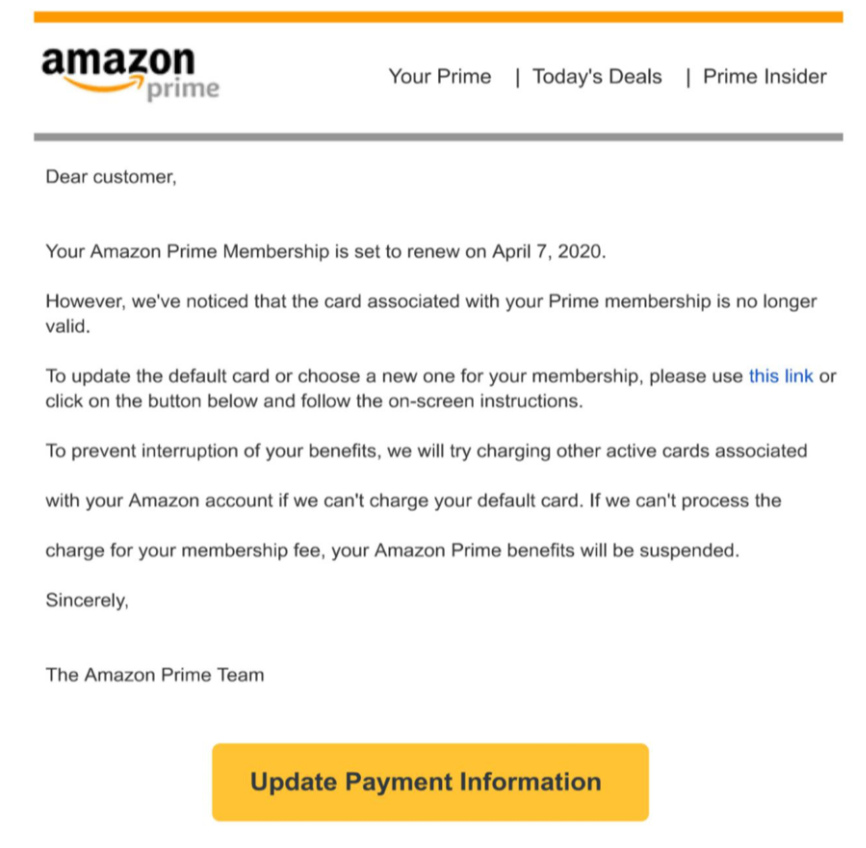

L’immagine qui sotto mostra un esempio di phishing con PDF che notifica all’utente che la sua carta di credito non è più valida e che deve “aggiornare le informazioni di pagamento” per non interrompere i benefici di Amazon Prime.

Analogamente, un’altra immagine qui in basso mostra un documento che comunica all’utente che il suo account Apple ID sarà sospeso se non clicca sul link per aggiornare le sue informazioni.

Al momento dell’analisi dei dati ai fini di questo articolo, tutti i siti web di questa specifica campagna di phishing con PDF sono stati eliminati. Vale la pena notare che la maggior parte di questi file a tema e-commerce hanno utilizzato https://t.umblr[.]com/ per scopi di re-indirizzamento.

Conclusioni

Abbiamo coperto le campagne di phishing con PDF più comuni del 2020 insieme alla loro distribuzione e funzionamento generale. I dati degli ultimi anni dimostrano che la quantità di attacchi di phishing continua ad aumentare e l’ingegneria sociale è il vettore principale per gli attaccanti per approfittare degli utenti.

Ricerche precedenti hanno dimostrato che il phishing su larga scala può avere un tasso di click-through fino all’8%. Pertanto, è importante verificare e ricontrollare i file che si ricevono inaspettatamente, anche se provengono da un ente che si conosce e di cui ci si fida.

Per esempio, perché il tuo account è stato bloccato dal nulla, o perché qualcuno ha condiviso un file con te quando meno te lo aspettavi?

È proprio con un occhio critico e riflettendo prima di agire che ci si difende meglio da campagne phishing di qualunque tipo. Abbiamo visto più volte quanto dannosi possono essere gli attacchi di phishing che vanno a segno, per questo ti consigliamo di valutare il nostro servizio di phishing etico per i dipendenti della tua azienda.

Tramite campagne di phishing etico saremo in grado di testare i dipendenti e recuperare dati importanti che verranno poi usati per progettare e svolgere training specifici su misura per le persone coinvolte.

Per saperne di più contattaci, saremo lieti di rispondere a ogni domanda.

Useful links:

Estimated reading time: 8 minuti

Gli attacchi di phishing di successo stanno aumentando rapidamente e così anche la varietà di forme in cui si presentano. Oggi voglio portare un paio di esempi di phishing segnalati nell’ultimo periodo sul territorio italiano dal CSIRT (Computer Security Incident Response Team).

Milioni di utenti in tutto il mondo sono messi a rischio ogni giorno, statisticamente, uno ogni 30 secondi. I criminali informatici si stanno evolvendo e così anche le loro tecniche.

Ma non è solo la tradizionale truffa di phishing che sta prendendo piede, ma anche lo spear phishing e la frode CEO ora offrono una portata molto più dannosa in ambito aziendale. Per le aziende, un attacco andato a buon fine, potrebbe significare milioni di dollari di danno.

Poiché è noto che gli utenti, anche quelli aziendali, tendono ad essere pigri e a non gestire in modo efficace le loro password, anche una campagna di phishing diretta ai privati, potrebbe fornire credenziali utili per colpire poi account aziendali. Per questo motivo, una delle difese più efficaci è la formazione degli utenti, che conoscendo il pericolo, possono evitarlo del tutto.

Perché il phishing funziona?

Prima di fare degli esempi concreti di phishing avvenuti in territorio italiano, è interessante capire come mai sia una tecnica che funziona così bene. Secondo un white paper della Ostermann Research del 2017, il phishing è la maggiore fonte di preoccupazioni dei team di sicurezza.

Ci sono 5 principali motivi, individuati da Ostermann Research, per cui il phishing è ancora un pericolo concreto.

1. Mancanza di consapevolezza

Senza dubbio, il motivo predominante è la mancanza di “consapevolezza della sicurezza“. Più specificamente, la mancanza di formazione su questioni come, per esempio, il phishing e il ransomware sono le ragioni principali del successo di questi attacchi.

2. Necessità di un maggiore numero di informazioni

L’uso e la notorietà del Dark Web hanno abbassato il valore commerciale dei dati rubati. Il prezzo di un record di una carta di credito è sceso da 25 dollari nel 2011 a 6 dollari nel 2016, il che significa che i criminali informatici hanno dovuto adattare la loro attenzione a nuovi modi per guadagnare le quantità di denaro che facevano in passato.

3. Mancanza di protezione adeguata

Le aziende non stanno facendo abbastanza per ridurre i rischi associati al phishing. Mancano processi di backup adeguati, così come l’incapacità di identificare gli utenti più deboli che hanno bisogno di ulteriore formazione.

Inoltre, mancano forti processi di controllo, come una doppia conferma per ogni richiesta di trasferimento bancario. Trascurare questi protocolli significa mettersi direttamente nelle mani di alcune delle tecniche fraudolente più comuni.

4. Facilità di reperimento degli strumenti

La disponibilità di kit di phishing e l’ascesa del ransomware-as-a-service (RaaS) ha dato agli aspiranti hacker una facile opportunità per entrare nel mercato e competere con le organizzazioni criminali sofisticate.

La parte più preoccupante di questa tendenza crescente è che anche persone con poca o nessuna esperienza informatica stanno raccogliendo i frutti di questi strumenti facili da ottenere.

5. Gli attacchi fanno leva sui punti deboli delle persone

Come abbiamo visto con l’ingegneria sociale, fare leva su alcuni fattori riesce ad abbassare la guardia delle persone. In alternativa, si punta a un senso di urgenza per fare in modo che non vengano effettuati i dovuti controlli prima di agire. Altre volte ancora è il senso di colpa o la vergogna che vengono utilizzati come arma per richiedere denaro in modo diretto, come nel caso del ransomware.

Tra gli esempi di phishing che vedremo tra poco, io credo che i fattori principali per cui riescono ad andare a segno siano l’ignoranza in materia di (sicurezza) informatica e sensi di colpa o di urgenza trasmessi negli messaggi usati negli attacchi.

Esempi di phishing del 2021 su territorio italiano

“Rimborso Eni Gas e Luce”

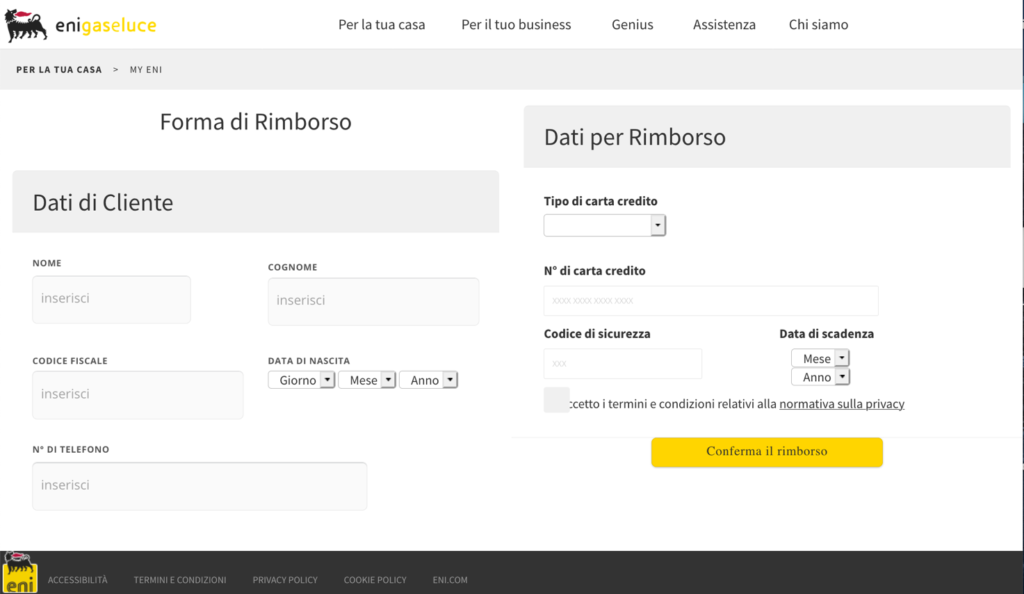

Questa campagna, segnalata nel marzo 2021, sfrutta come pretesto un finto rimborso proveniente da ENI Gas e Luce al fine di sottrarre dati personali e informazioni bancarie dalle vittime. La promessa di un rimborso e le pagine web apparentemente legittime sono elementi chiave dell’attacco.

Vengono richiesti, i seguenti dati personali: nome, cognome, data di nascita, codice fiscale e numero di telefono. Inoltre, sono richiesti anche: tipologia carta di credito, numero, data di scadenza e codice di sicurezza.

La vittima raggiunge la pagina di phishing seguendo un collegamento verso hxxps://legendaryfirewitch.tumblr[.]com/eni, una pagina ospitata sulla piattaforma social Tumblr. Da qui l’utente viene reindirizzato, mediante uno script Javascript, verso una pagina del tutto simile al sito di ENI.

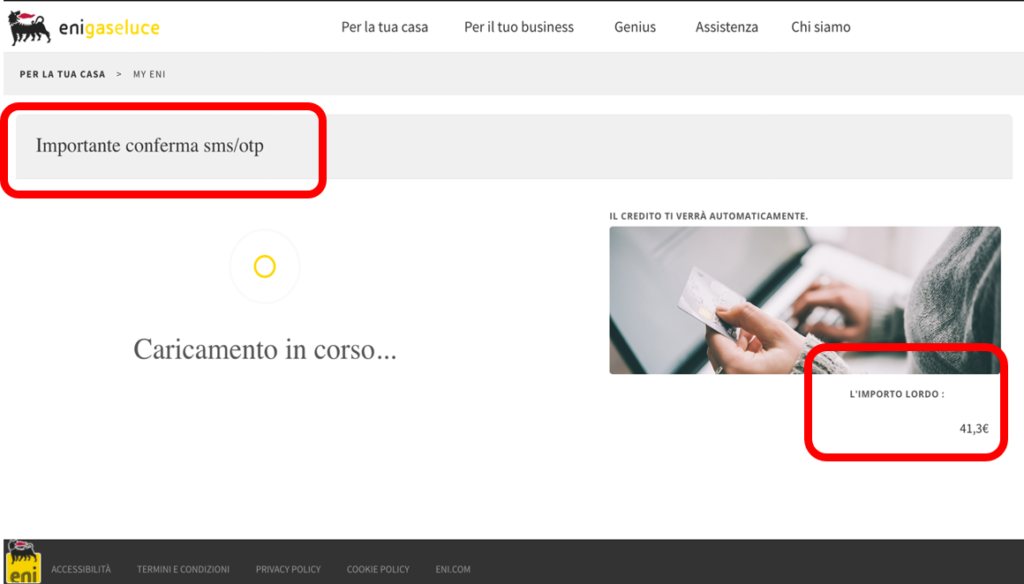

Dopo aver inserito le credenziali nel form, vengono visualizzate due schermate. Una di riepilogo e una di conferma. Da notare che nella schermata di riepilogo viene menzionato il metodo di conferma SMS/OTP che però non è richiesto alla vittima. Infine, si viene indirizzati sul sito reale di ENI.

Per difendersi, prestare sempre attenzione agli URL delle pagine visitate. Questi contengono spesso elementi di evidente illecito. Per esempio l’estensione ru delle pagine.

Esempio di phishing relativo ad account bancari (N26)

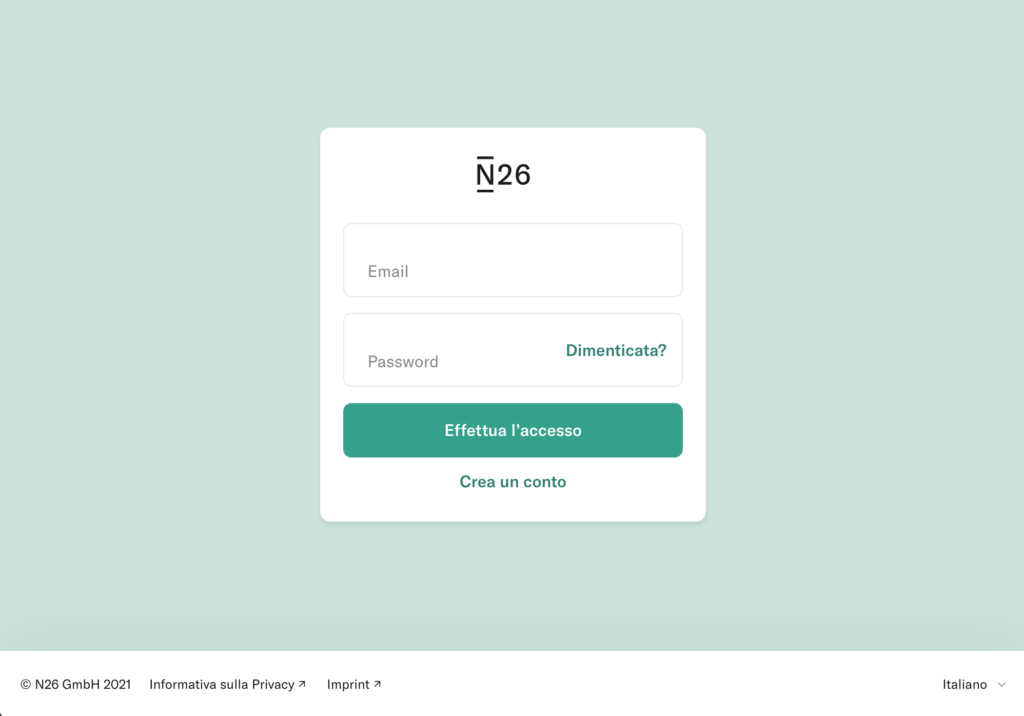

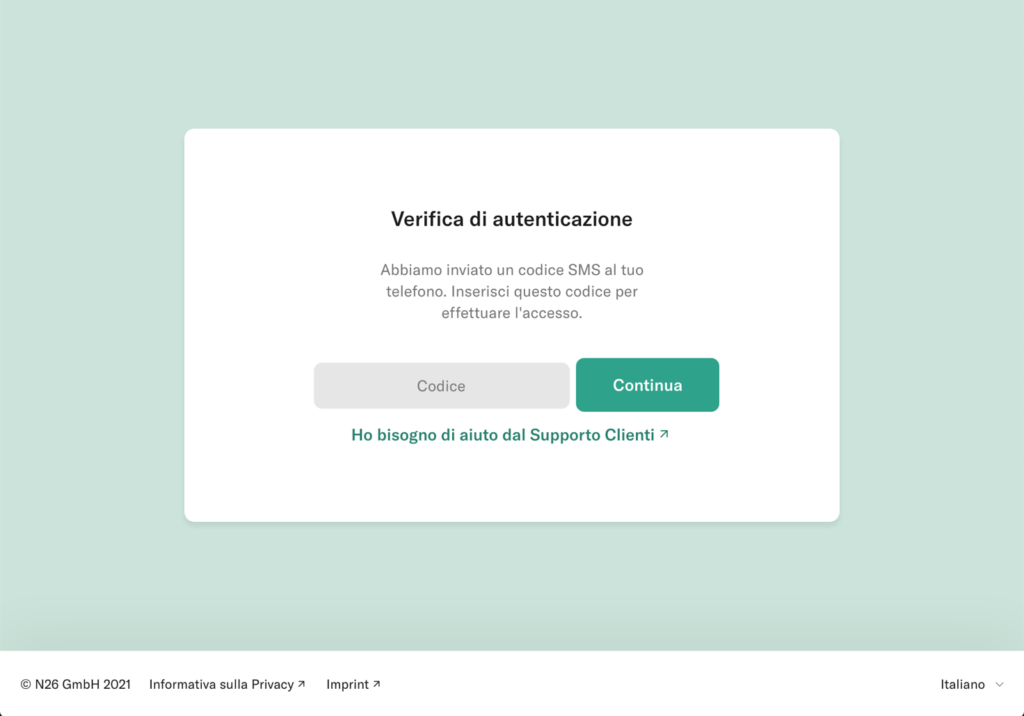

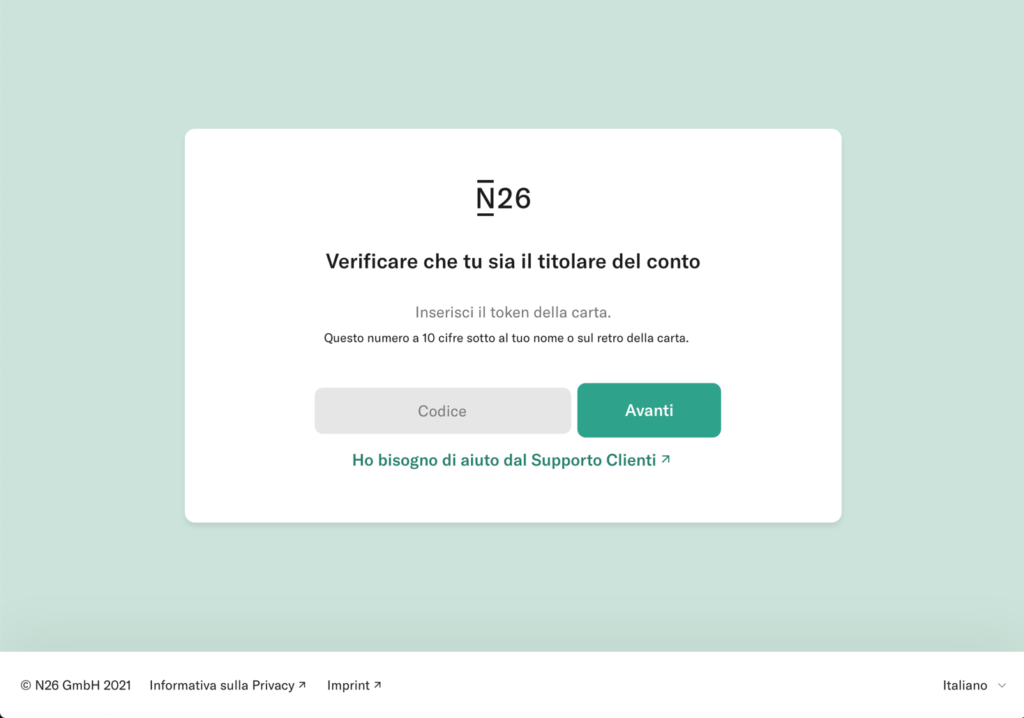

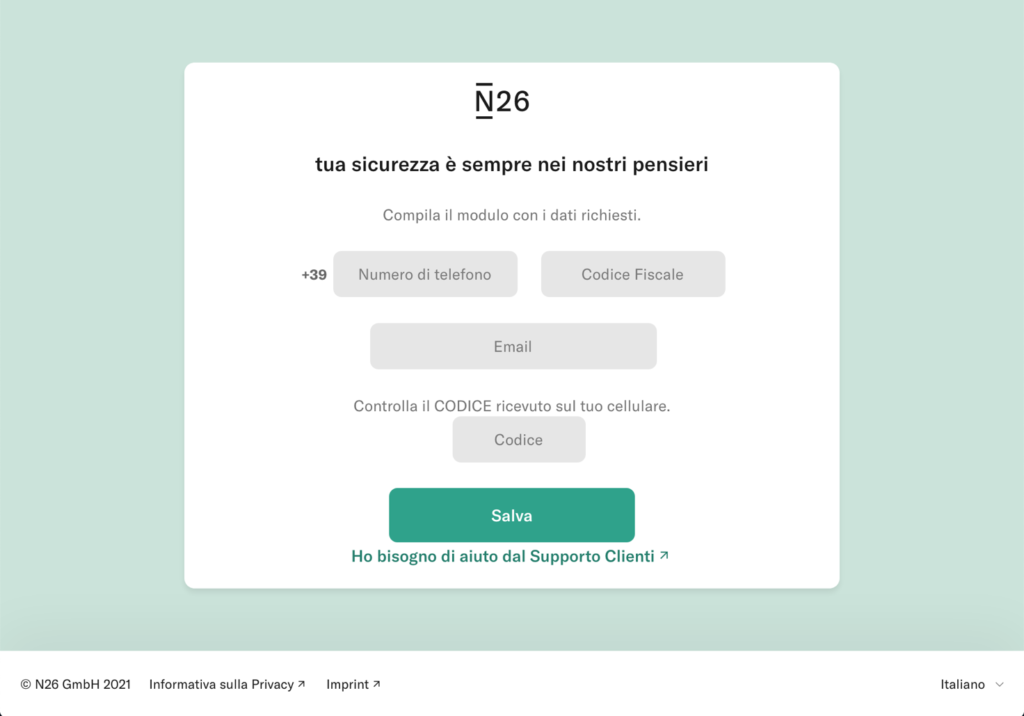

A fine marzo 2021, viene segnalata una campagna che colpisce i clienti della banca online N26. Attraverso SMS ed email, vengono richieste agli utenti i dati anagrafici, informazioni personali (numero di telefono e codice fiscale) e il codice OTP e il token di accesso univoco della carta di credito.

Attraverso una landing page del tutto simile a quella di N26, viene chiesto di fare il login al servizio. L’utente inserisce le credenziali di accesso, il codice della carta e poi vengono richieste anche informazioni personali. La scusa è quella di effettuare un controllo sui dati dell’utente.

Dopo l’inserimento dei dati, viene comunicato alla vittima che il codice OTP inserito è errato e ne viene richiesto uno nuovo. Questo avviene per 3 volte, finché non viene mostrata una pagina di errore del server.

Ormai i dati sono stati inseriti e mandati all’attaccante, il quale può accedere al conto della vittima grazie alle informazioni raccolte.

Conclusioni

Gli esempi di phishing riportati in questo articolo sono solo due di tutti quelli riportati regolarmente sul sito del CSIRT. Spesso le truffe sono del tutto evitabili, se solo si conoscessero le basi per individuare una pagina web fraudolenta.

Un consiglio sempre valido: prima di seguire un link ricevuto vai email, è meglio visitare il sito dal proprio browser, senza usare gli URL forniti nel messaggio. Le comunicazioni via email sono spesso delle notifiche che devono avere un riscontro anche nella pagina dell’account sul sito.

Chi cade vittima di un attacco di phishing, è probabile che non sia in grado di riconoscere le minacce in generale. Questo può diventare un rischio per tutta l’azienda.

La difesa migliore è investire sui propri dipendenti. Questo può avvenire tramite campagne di ethical phishing seguite da una formazione mirata a consolidare i problemi rilevati. Noi di SOD possiamo aiutare la tua azienda a riconoscere i punti deboli per poi fornire ai dipendenti le informazioni di cui hanno bisogno per alzare il livello di guarda.

Contattaci per sapere come possiamo aiutare nello specifico la tua azienda per alzare le difese contro il phishing e rendere più sicura l’infrastruttura.

Useful links:

Link utili:

Estimated reading time: 7 minuti

L’ethical hacking indica l’applicazione a fin di bene di tecniche di hacking. Il termine “hacker” è stato coniato negli anni ’60 al Massachusetts Institute of Technology (MIT) per descrivere gli esperti che usavano le loro abilità per ri-sviluppare i sistemi mainframe, aumentandone l’efficienza e permettendo loro di svolgere più compiti.

Al giorno d’oggi, il termine descrive normalmente i programmatori esperti che ottengono un accesso non autorizzato nei sistemi informatici sfruttando le debolezze o utilizzando bug, motivati da cattive intenzioni. Per esempio, un hacker potrebbe creare algoritmi per crackare (violare) le password, penetrare nelle reti o anche interrompere i servizi di rete.

Con l’aumento della popolarità di Internet e del commercio elettronico, l’hacking negativo è diventato la forma più comunemente conosciuta. Un’immagine rafforzata dalla sua rappresentazione in varie forme di notizie e intrattenimento. Di norma, la spinta principale dell’hacking malevolo/non etico è il furto di informazioni preziose o il guadagno finanziario.

Detto questo, non tutto l’hacking è cattivo. Infatti, esiste un secondo tipo di hacking: ethical hacking. Si potrebbe dibattere che questo è il tipo originale di hacking. Infatti, i primi hacker non avevano nessun intento negativo, anzi, il loro scopo era ottimizzare e migliorare i sistemi esistenti.

Cos’è l’ethical hacking e perché ne abbiamo bisogno?

Ethical Hacking è la pratica autorizzata di bypassare la sicurezza di un sistema per identificare potenziali violazioni di dati e minacce in una rete. La società che possiede il sistema o la rete permette agli ingegneri/hacker etici di eseguire tali attività al fine di testare le difese del sistema. Quindi, a differenza dell’hacking malevolo, l’ethical hacking è pianificato, approvato e, soprattutto, legale.

Gli hacker etici hanno lo scopo di indagare il sistema o la rete alla ricerca di punti deboli che gli hacker malintenzionati potrebbero sfruttare o distruggere. Raccolgono e analizzano le informazioni per capire come rafforzare la sicurezza del sistema/rete/applicazioni. Così facendo, possono migliorare la sicurezza in modo che possa resistere meglio agli attacchi o mitigarli.

Gli hacker etici sono assunti dalle organizzazioni per prevenire le violazioni dei dati. In sostanza si fa questo ragionamento: per capire come un ladro potrebbe entrarci in casa, la cosa migliore è fingersi ladri e usare le loro tecniche.

Da notare che il ragionamento implica che chi svolge ethical hacking non conosca lo stato del sistema che sta per violare, così non sarà in alcun modo influenzato nello svolgere determinate attività o violare solo certe parti del sistema. Per l’azienda questo significa che il miglior hacker etico che possono trovare è un esterno al team di sicurezza.

L’attività degli hacker etici

L’ethical hacking controlla vulnerabilità chiave che includono molti aspetti del sistema informatico come: cambiamenti nelle impostazioni di sicurezza, esposizione di dati sensibili, violazione dei protocolli di autenticazione, etc.

Ovviamente ogni infrastruttura aziendale è composta da una combinazione di strumenti, hardware e software potenzialmente unica. Per questo, l’hacker etico deve mettere in campo moltissime conoscenze, strumenti personalizzati e procedure specifiche che non sono quasi mai le stesse da progetto a progetto. Questo è positivo, perché, proprio come gli hacker malintenzionati, anche l’hacker etico è spinto ad essere sempre aggiornato sulle novità del settore, testare nuove tecniche e studiare nuovi modi per mitigare il rischio.

Tipi di hacker

La pratica dell’ethical hacking è chiamata in gergo hacking “white hat” e coloro che la eseguono sono chiamati hacker white hat. In contrasto con l’hacking etico, quello “Black Hat” descrive le pratiche che comportano violazioni della sicurezza. Gli hacker black hat utilizzano tecniche illegali per compromettere i sistemi o violare dei dati.

A differenza degli hacker white hat, gli hacker “Grey Hat“ non chiedono il permesso prima di entrare nel sistema, ma le loro motivazioni non sono malevole. Infatti, i grey hat sono anche diversi dai Black Hat perché non eseguono l’hacking per vantaggio personale o di terzi. Questi hacker violano i sistemi per divertimento, di solito informando il proprietario di qualsiasi minaccia che trovano. Grey hat e black hat hacking sono entrambi illegali perché entrambi costituiscono una violazione non autorizzata del sistema, anche se le intenzioni sono profondamente diverse.

Le intenzioni

Il modo migliore per distinguere tra gli i white hat e black hat è dare un’occhiata alle loro motivazioni. I black hat sono motivati da guadagni personali, profitto o molestie; mentre i white hat (hacker etici) cercano e rimediano alle vulnerabilità, in modo da impedire agli altri hacker di trarne vantaggio.

Vediamo insieme altre differenze tra i due tipi di hacker.

Tecniche utilizzate

L’ethical hacking duplica le tecniche e i metodi seguiti dagli hacker malintenzionati al fine di scoprire le falle del sistema. Replicando tutti i passi dei cyber criminali, si può scoprire come un attacco al sistema sia avvenuto o possa avvenire. Se trovano un punto debole nel sistema o nella rete, lo segnalano immediatamente e sistemano la falla. Questo tipo di servizi sono solitamente chiamati valutazione delle vulnerabilità e test di penetrazione, e sono offerti anche da SOD.

Legalità

Anche se il l’hacker etico segue le stesse tecniche e metodi dei black hat hacker, solo una pratica è legalmente accettabile. Gli hacker, normalmente, infrangono la legge penetrando nei sistemi senza consenso, mentre gli hacker etici ricevono il permesso dai proprietari dei sistemi che li ingaggiano per testare le infrastrutture.

Proprietà

Gli hacker etici sono impiegati dalle organizzazioni per penetrare nei loro sistemi e rilevare problemi di sicurezza. I black hat hacker non possiedono il sistema né lavorano per qualcuno che lo possiede.

Benefici dell’ethical hacking

Imparare l’hacking etico comporta lo studio della mentalità e delle tecniche dei black hat hacker per imparare a identificare e correggere le vulnerabilità all’interno delle reti. Lo studio dell’hacking etico può essere applicato dai professionisti della sicurezza in tutte le industrie e in una moltitudine di settori. Questa sfera include il network defender, il risk management e il quality assurance tester.

Tuttavia, il vantaggio più evidente dell’apprendimento dell’hacking etico è il suo potenziale per informare e migliorare e difendere le reti aziendali. La minaccia principale per la sicurezza di qualsiasi organizzazione è un hacker. Imparare, capire e implementare come operano questi criminali può aiutare i responsabili della sicurezza a dare priorità ai potenziali rischi e imparare come rimediare al meglio.

Da notare che l’hacking non deve essere inteso come relativo solo alle infrastrutture informatiche ma a tutto l’apparato tecnologico di un azienda. L’ingegneria sociale, per esempio, fa leva sul fattore umano per ottenere accessi a luoghi, fisici o virtuali, in cui sono custoditi dei dati di valore. Ancora, tramite campagne di phishing, è possibile ingannare gli utenti di un sistema a fornire le proprie password e “regalare” l’accesso a malintenzionati.

I servizi di SOD per la sicurezza della tua azienda

Ogni azienda che gestisce dati sensibili dei propri clienti deve assicurarsi che le procedure e i sistemi utilizzati siano sufficientemente sicuri. Come accennato prima, far svolgere test e prove di vulnerabilità a personale interno potrebbe essere un’arma a doppio taglio. Se anche si disponesse di un esperto di sicurezza, è da considerare che dovendo violare sistemi che magari ha lui stesso messo in opera, aumenta il rischio di un falso positivo.

Per questo motivo, aziende come SOD mettono a disposizione dei servizi orientati proprio alla valutazione e test delle misure di sicurezza aziendale.

Dal classico Vulnerability Assessment e Penetration Test, pensati per mettere alla prova hardware e software di rete, è possibile passare a servizi che testano fisicamente la sicurezza aziendale o anche le procedure di gestione dei dati sensibili.

Con gli addon per la sicurezza fisica si mettono in campo tecniche per guadagnare l’accesso agli uffici, tentare di raggiungere le centraline di rete o i server, ma anche tentativi di manomissione o installazione di hardware non autorizzato.

Per quello che riguarda il fattore umano, è anche disponibile un servizio di phishing etico, attraverso il quale viene lanciata una campagna di phishing verso l’azienda e vengono testate le reazioni dei dipendenti. Questo individua i punti deboli che saranno poi utilizzati per organizzare un percorso formativo ad hoc.

Come vedi, SOD mette a disposizione delle aziende dei servizi completi per la sicurezza. Non esitare a contattarci per richiedere ulteriori informazioni o farci eventuali domande che potresti avere.

Useful links:

Estimated reading time: 6 minuti

La Cyber Security è la pratica di difendere computer, server, dispositivi mobili, sistemi elettronici, reti e dati da attacchi maligni. È anche conosciuta come Information Technology Security e Electronic Information Security. Il termine si applica in una grande varietà di contesti, dal business al mobile computing e può essere diviso in alcune categorie comuni.

Possiamo dividere la cyber security in diverse aree di interesse che elenco qui di seguito brevemente. In quasi ogni situazione elencata, SOD dispone di un servizio dedicato.

Aree di interesse della Cyber Security

La network security è la pratica di proteggere una rete di computer dagli intrusi, sia che si tratti di aggressioni mirate o di malware generici.

L’application security si concentra sul mantenere il software e i dispositivi liberi da minacce. Un’applicazione compromessa potrebbe fornire l’accesso ai dati che è stata progettata per proteggere. Una sicurezza solida inizia nella fase di progettazione, ben prima che un programma o un dispositivo venga distribuito. Per questo l’analisi del codice di un’app è essenziale prima che venga rilasciata.

L’operational security include i processi e le decisioni nella gestione e protezione delle risorse e dei dati. I permessi che gli utenti hanno quando accedono a una rete e le procedure che determinano come e dove i dati possono essere memorizzati o condivisi rientrano tutti in questo ambito.

Disaster recovery e business continuity definiscono come un’organizzazione sia in grado di rispondere a un incidente che riguarda la cyber security o a qualsiasi altro evento che causi la perdita di dati. Le politiche di disaster recovery dettano come l’organizzazione ripristina le sue operazioni e informazioni per tornare alla stessa capacità operativa di prima dell’evento. La continuità del business è il piano a cui l’organizzazione ricorre mentre cerca di operare senza certe risorse.

La parte umana della cyber security

L’educazione dell’utente finale affronta il fattore più imprevedibile della sicurezza informatica: le persone. Chiunque può accidentalmente introdurre un virus in un sistema altrimenti sicuro non seguendo le best practice per la sicurezza. Per esempio, insegnare agli utenti a cancellare gli allegati di posta elettronica sospetti e a non inserire unità USB non identificate è vitale per la sicurezza di qualsiasi organizzazione.

In quest’area, particolare rilievo va dato alle truffe, al phishing e in generale all’ingegneria sociale, che fa leva sull’elemento solitamente più debole del sistema informatico: l’operatore.

La portata delle cyber threat

La minaccia informatica (cyber threat) globale continua ad evolversi ad un ritmo rapido, con un numero crescente di violazioni dei dati ogni anno. Un rapporto di RiskBased Security ha rivelato che 7,9 miliardi di documenti sono stati esposti a violazioni di dati nei primi nove mesi del 2019. Questa cifra è più del doppio (112%) del numero di documenti esposti nello stesso periodo l’anno precedente.

I servizi medici, i rivenditori e gli enti pubblici hanno sperimentato il maggior numero di violazioni, con criminali malintenzionati responsabili della maggior parte degli incidenti. Alcuni di questi settori sono più attraenti per i criminali informatici perché raccolgono dati finanziari e medici, ma tutte le aziende che utilizzano le reti possono essere prese di mira per i dati dei loro clienti, lo spionaggio aziendale o per attaccare i clienti.

Cosa fanno i governi

Con la scala della minaccia cibernetica destinata a continuare a crescere, l’International Data Corporation prevede che la spesa mondiale per le soluzioni di cyber security raggiungerà una cifra record di $133,7 miliardi entro il 2022. I governi di tutto il mondo hanno risposto alla crescente minaccia informatica con una guida per aiutare le organizzazioni a implementare pratiche efficaci di sicurezza informatica.

Negli Stati Uniti, il National Institute of Standards and Technology (NIST) ha creato un cyber security framework, per combattere la proliferazione del codice malware e aiutare il rilevamento preventivo. Il framework raccomanda il monitoraggio continuo e in tempo reale di tutte le risorse elettroniche.

L’importanza del monitoraggio del sistema è ripresa nei “10 passi verso la sicurezza informatica“, una guida fornita dal National Cyber Security Centre del governo britannico. In Australia, l’Australian Cyber Security Centre (ACSC) pubblica regolarmente una guida su come le organizzazioni possono contrastare le ultime minacce alla sicurezza informatica.

In Italia abbiamo il framework nazionale per la cyber security che fornisce tutorial, guide e norme europee in fatto di sicurezza informatica.

MSSP e servizi per la cyber security

Un Managed Security Service Provider (MSSP) fornisce monitoraggio e gestione in outsourcing per dispositivi e sistemi di sicurezza. In pratica si occupa di tutte le misure di cyber security per l’azienda che ne richiede i servizi.

SOD è un MSSP e i servizi offerti includono protezione e monitoring di diversi settori del reparto IT aziendale.

I nostri servizi di verifica includono test di vulnerabilità e di penetrazione, così come l’analisi delle procedure di sicurezza. Con il servizio SOC as a Service mettiamo a disposizione le potenzialità di un Security Operation Center sollevando l’azienda dai costi di installazione e gestione. Il SOC adotta tecnologie di ultima generazione come SIEM Next Gen e UEBA, che introducono l’analisi da parte di una IA per il motoring dei log e degli utenti.

SOD utilizza centri operativi di sicurezza per fornire servizi 24/7 progettati per ridurre il numero di personale operativo che un’azienda deve gestire, garantendo comunque livelli di cyber security eccellenti.

Ma i fronti di difesa non si devono fermare al software e alle macchine, devono includere anche l’elemento più imprevedibile: l’utente finale. Ecco perché nella nostra offerta per le aziende si trovano anche servizi people-oriented, come vedremo tra poco.

Protezione dell’utente finale

La protezione dell’utente finale è un aspetto cruciale della cyber security. Dopo tutto, è spesso l’utente finale che accidentalmente carica un malware o un’altra forma di minaccia informatica sul proprio dispositivo.

Come suggerito prima, i protocolli di sicurezza messi in piedi da SOD analizzano i software in tempo reale. Attraverso sistemi di analisi comportamentale possiamo monitorare sia il comportamento di un software che dell’utente. Nel caso di un attacco basato sul lateral movement, per esempio, accessi e richieste anomale da parte di un utente possono essere indicatori di un attacco in corso.